ALTE DOCUMENTE

|

|||||||||

11. září 2003 - Autor: PCtuning - redakce

![]()

![]()

Existuje mnoho

standardů pro přenásení dat bezdrátovou technologií. Tento

článek se vztahuje k dnes nejrozsířenějsí technologii, popsané

standardem IEEE 802.11b, k tzv. "mikrovlně" pracující ve volném

(avsak regulovaném) frekvenčním pásmu 2.4GHz. Během posledních dvou

let prodělala tato technologie obrovský prodejní rozmach a ve

větsině nasich měst, bez ohledu na velikost, je jiz "doprava"

v tomto pásmu značně hustá. Navíc se můze stát, ze

přístupový bod (AP 24324j918y ) umístěný v budově, kde bězní

mobilní uzivatelé vybavení WLAN kartou v notebooku mohou mít problém

kvalitně přijímat signál jiz ve vzdálenosti 25metrů od AP, bude

za pouzití antény s velkým ziskem mozné provádět

"odposlech" ze vzdálenosti třeba

|

![]()

TT - trocha teorie

J Kwolek: Tento článek bude určitě patřit k těm kontroverznějsím - nedivil bych se, kdyby podle níze zmíněného postupu bylo mozné proniknout do více nez 30% procent WiFi síti (a to jsem dost opatrný) - jistě se ozvou hlasy, ze článek je nevhodný a neměl by být publikován. My si nemyslíme ze informace tohoto charakteru jsou "nevhodné", jen ilustruje současnou úroveň zabezpečení sítí. V této souvislosti jsem si jen vzpomněl na bajku o zlém vlkovi a třech prasátkách (domky ze slámy, větví a cihel :-)

Nejprve něco málo obecných informací. Existuje mnoho standardů pro přenásení dat bezdrátovou technologií. Tento článek se vztahuje k té dnes jiz nejrozsířenějsí technologii, popsané standardem IEEE 802.11b, nebo-li k takzvané "2.4-kové mikrovlně", odvozené od frekvenčního pásma 2,4GHz, na kterém pracuje. Během posledních dvou let prodělala tato technologie obrovský prodejní rozmach a ve větsině nasich měst bez ohledu na velikost je jiz "vzduch" v pásmu, ve kterém tato technologie pracuje, značně přesycen.

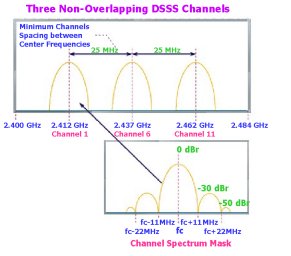

Toto přesycení kromě příznivé ceny zařízení a generální licence umozňující bezplatné pouzívaní 802.11b zařízení způsobuje zejména fakt, ze technologie, ačkoliv má 13 kanálů, nabízí jen 3 vzájemně nepřekrývající se pásma.

Rychlost přenosu není fixní a kolísá dle kvality signálu a typu pouzitého zařízení. Dalsí smutnou pravdou je, ze ačkoliv se hovoří o 11Mbitu, reálné přenosové rychlosti nepřekračují 6Mbit/s.

Ve dnech, kdy písu tento článek jiz probíhá finální schvalovací proces standardu IEEE 802.11g, který by na stejné frekvenci a za zachování zpětné kompatibility se standardem 802.11b měl přenáset data az 5krát rychleji. Nicméně zachování zpětné kompatibility sebou nejspíse přinese oběť v podobě stejných bezpečnostních rizik, které v tomto článku hodlám rozebírat u standardu 802.11b. Proto informace zde uvedené budou nejspíse aplikovatelné i na technologii 802.11g.

Existují dvě základní topologie, jak WLAN sítě pracují. A to takzvané Ad-Hoc sítě, které jsou slozené z rovnoprávných stanic komunikujících mezi sebou bod-bod.

Druhou topologií je Infrastrukturní rezim výstavby sítě, kde koncové bezdrátové stanice přistupují k centrálnímu přístupovému bodu, takzvanému Access Pointu.

Protoze je mnohem častěji pouzíván infrastrukturní mód, budu se nadále v článku vyjadřovat k tomuto rezimu, i kdyz nepopírám, ze způsoby odposlechu či "lámání" sítě jsou si v obou případech velmi blízké. V obou případech vsak platí, ze bezdrátová zařízení vysílají radiový signál na fixním kanále (technologií DSSS - Direct Sequence Spread Spectrum) s předem nedefinovatelným dosahem.

Pravda, výrobci sice uvádějí, ze WLAN zařízení má určitý limitovaný dosah v závislosti na vyzářeném výkonu a schopnosti kvalitně přijímat signál, ale to předpokládá, ze na straně dalsího účastníka bezdrátového přenosu je také uzivatel, který splňuje parametry předpokládané výrobcem. Ale realita je taková, ze pokud kdokoliv pouzije anténu s vyssím ziskem, třeba i nez je povoleno v generální licenci 12/R/2000, můze signál vysílaný bezdrátovým přístupovým bodem (dále jen AP) zachytit i na mnohem větsí vzdálenost.

V praxi se tak

můze stát, ze AP umístěný v budově, kde bězní mobilní

uzivatelé vybavení WLAN PCMCIA kartou v notebooku mohou mít problém kvalitně

přijímat signál jiz ve vzdálenosti 25metrů od AP, bude za pouzití

antény s velkým ziskem mozné provádět odposlech ze vzdálenosti

třeba

Hack - co budete potřebovat

Nicméně, kdyz jsem na začátku psal, ze budu demonstrovat získání přístupu do cizí bezdrátové sítě na konkrétním případě. Myslel jsem to vázně. A co víc, protoze větsině uzivatelů co znám je blizsí spíse platforma Microsoft, nez Linux, budu se věnovat postupům a programům, které lze pouzít například na Windows XP.

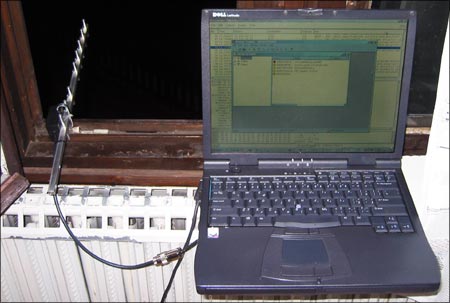

Na úvod této kuchařky bych asi měl sepsat, co vsechno budete potřebovat. Takze, to bude libovolný notebook s PCMCIA slotem, který by měl mít minimálně 128MB RAM a frekvenci procesoru tak alespoň 400MHz. Operační systém Windows XP Professional s SP1. Dále bezdrátovou síťovou kartu typu PCMCIA s mozností připojení externí antény, nejlépe s Orinoco chipsetem.

Ale Orinoco je podmínkou pouze v případě, ze budete chtít lámat i WEP klíč. Software který znám, totiz podporuje pouze tento chipset. Pro detekci, odposlech a zlomení se do nesifrované sítě stačí prakticky libovolná karta. Osobně pouzívám kartu 3Com Airconnect PCMCIA.

Dále budete potřebovat externí anténu a vhodný adaptační kabel. Výborně se mi osvědčila anténa typu Yagi se ziskem 12 dB (Cena 1800Kč). Je skladná (cca 40*7cm) a levná. No a nakonec si budete muset z internetu postahovat nějaké ty programy. Vsechny, které hodlám pouzívat jsou zásadně Freeware či Shareware.

Kde jsem pokus o průnik prováděl? Narodil jsem se v Červeném Kostelci, malém městečku v Podkrkonosí, kam občas zajedu na víkend. Je zde několik IT firem, nabízejících bezdrátové připojení k internetu, myslím i jeden větsí ISP operátor a také několik středně velkých podniků.

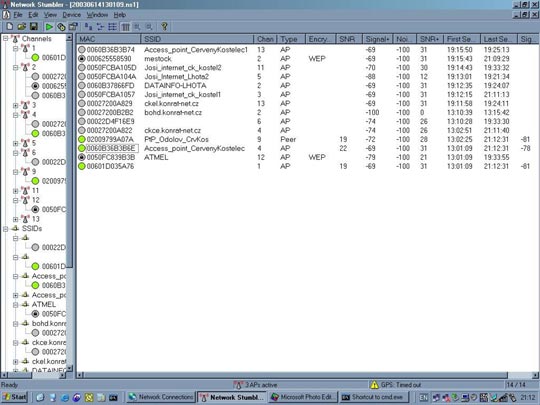

Na lovu AP

První jsem provedl detekci bezdrátových sítí ve městě. Pro zjistění jejich existence jsem se spoléhal na dvě základní pomůcky. Tou první je, ze větsina AP v pravidelných intervalech, přiblizně 10krát za sekundu, vysílá takzvaný "Beacon". Je to signální rámec obsahující informace o AP včetně identifikátoru obsluhované oblasti (SSID - service set identificator). Pasivním poslechem na vsech dostupných kanálech lze tyto sítě poměrně snadno najít. Je vsak mozné, ze výrobce AP umozňuje potlačit vysílání takovéhoto beaconu či SSID a správce AP této funkce vyuzije. Ale i tak není nic ztraceno. Programem Netstumbler [https://www.netstumbler.org/] provedete nejen snadno a rychle detekci Beacon vysílajících AP, ale program dokáze automaticky vysílat i modifikovaný zkusební rámec, takzvaný "Probe". Vysíláním takového rámce na kazdém kanále způsobíte, ze i "němý" AP, pokud je na daném kanále přítomen, provede svoji identifikaci.

Výsledek mého pátrání mne vcelku překvapil. Po projízďce městem jsem nalezl 13 AP a jeden bezdrátový most pro spojení sítí (viz na obrázku níze). Z toho pouze dva AP byly ochráněné základním WEP klíčem. Na první pohled ráj pro "Warpery", v překladu z anglického slangu něco jako "piráty" vyuzívající nedostatečně zajistěných bezdrátových sítí k přístupu na internet zdarma.

Program NetStumbler v akci

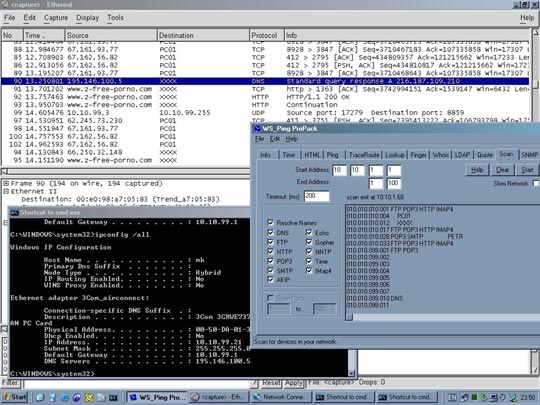

Po přesunu na základnu, ze které je výhled na 1/3 města jsem anténu polozil na okenní rám a zjistil, které bezdrátové sítě jsou bez větsího úsilí k dispozici. Rozhodl jsem se zaměřit na tu síť, která měla největsí signál. Protoze nebyla sifrovaná, přepnul jsem svoji bezdrátovou síťovou kartu bez problémů na kanál, na kterém vybraný AP (Acces Point) komunikoval. Poté jsem freeware snifferem Ethereal verze 0.9.13a [https://www.ethereal.com/] provedl odchycení asi třech tisíc paketů na síti. Tyto pakety mi umoznily si vytvořit rámcovou představu, jakou IP adresaci síť pouzívá, jaká je adresa DNS serveru, SMTP a také informace o některých stanicích na síti. Zvolil jsem si jednu z neobsazených IP adres a vyzkousel se k AP připojit. Bohuzel, spojení se nezdařilo, AP mi nepřiděloval "Assotiation ID", které je potřebné k vlastnímu navázání komunikace. Toto bylo způsobené pravděpodobně tím, ze testované AP pouzívá k ochraně přístupu seznam autorizovaných MAC adres.

Poznámka red.: MAC adresa je unikátním identifikátorem / číslem síťové karty.

Ale nic není ztraceno. Jak jsem na začátku článku zmínil, AP pracuje jako opakovač a není proto schopen rozpoznat, jestli k němu hovoří klient A s jedinečnou MAC a IP adresou či klient B s natvrdo okopírovanou sestavou adres. V takovém případě se mi jako nejschůdnějsí řesení zdálo změnit MAC adresu svojí bezdrátové síťové karty na MAC adresu odposlechnutého autorizovaného uzivatele a okopírovat i IP konfiguraci. Dál se mi zdálo vhodné pomocí firewallu na svojí stanici blokovat veskeré odpovědi na pakety, které můj počítač neinicializoval. Abych nezapomněl, u větsiny bezdrátových síťových karet, co znám, nelze změnit MAC adresu přímo na kartě, ale je třeba modifikovat tuto adresu v registrech Windows.

Joro: krátkou pasáz o změně MAC adresy jsem raději smazal, podlé zásady která říká, ze nejsvůdnějsí zena není "ta nahá", ale ta "téměř svlečená" :-)

Po změně MAC adresy a IP adresy jiz nebyl problém se připojit do sítě, prohlízet web, odeslat email či se prostřednictvím VPN tunelu připojit do privátní sítě. Navíc jsem následným odposlechem zjistil i IP adresy instalovaných AP a pokud bych se rozhodl síť déle sledovat, získal bych pravděpodobně i hesla pro jejich správu.

Program Ethereal provádí důkladnou analýzu

přijatých paketů

a poskytne tím spousty informací o dění na sledované síti.

Celkový čas, který jsem potřeboval k získání přístupu na tuto síť, chráněnou pouze autorizací MAC adres, nepřekročil 2 hodiny. Prakticky zde nemá smysl hovořit o zabezpečené síti a klienti tohoto AP vystavují váznému riziku odposlechu a zneuzití přenásených dat. Kdo si teď oddychl, ze pouzívá 64 bitového nebo 128 bitového sifrování dat typu WEP, asi ho v pokračování zbavím zbytečných iluzí.

Technologie WEP (Wired Equivalent Privacy) jako součást standardu 802.11b má garantovat bezpečnost odpovídající bezpečnosti dat přenásených po bězné "drátové" síti. K tomu pouzívá sifrovací algoritmus CR4 a pevný klíč, který se vyskytuje na obou stranách, jak u AP tak u vsech mobilních klientů. Vinou chybné implementace sifrovací technologie vsak bylo objeveno několik postupů, jak se i do takto "ochráněné sítě" prolomit.

Pokud se mám dál drzet platformy Windows, tak program na zlomení WEP sifrovaných sítí jiz byl napsán a jeho zdrojový kód včetně návodu na pouzití je na adrese https://airsnort.shmoo.com/windows.html. Přejdu-li slozitosti spojené s jeho kompilací a ne zrovna stabilní chod, jsou i tak jeho výsledky překvapující. Po provedení analýzy 5-7 milionu WEP sifrovaných paketů se 60% pravděpodobností dokáze určit správný WEP klíč. A tato pravděpodobnost se spolu se zvysujícím počtem odchycených paketů zvětsuje, az u počtu 15 milionů paketů končí s 99% úspěsností.

Poznámka: Tento popis byl otistěn spolu s mapou spatně zabezpečených sítí v Praze v prázdninovém čísle časopisu Connect, takze pokud se blíze zajímáte o problematiku sítí, mohu tento časopis doporučit jako zdroj kvalitních informací z této oblasti. Uz proto, ze do něj celkem pravidelně přispívám J

P.S.: Abychom nebyli jen planí rýpalové a negativisté připojím na závěr několik rad jak zapezpečit "bezdrátovou čast" privátní sítě, základní body (checklist) naleznete na následující stránce.

Na závěr - jak se bránit

Nez mne úplně zavrhnete s konstatováním, ze jsem právě poskytl mnoha "warperům", návod jak získat neautorizovaný přístup do Vasich bezdrátových sítí, přečtěte si prosím několik následujících bodů, které by Vás měli před podobnými útoky ochránit.

Vse, co hacker můze potřebovat...

Miroslav Knapovský, 3Com network konzultant

|