ALTE DOCUMENTE

|

|||||||

Berufsschule Nidda

Fachoberschule

Informatik

Herr Buchhold

Praktikumsbericht Nummer 2

Thema 4: Security & Maleware

Sebastian Petri

11 FOC

Inhaltsverzeichnis

Einführung:

Die Ausnutzung von Sicherheitslücken

Die Firewall Methode

Die ADS Methode

Drive by Download Methode

Die Rootkit Methode

Der Verwendungszweck von Rootkits

Die neusten Angriffswerkzeuge

Google Hacks, die unterschätzte Gefahr

Die Benutzung eines Botnetz

Die Verwendungsmöglichkeiten eines Botnetz

Zusammenfassung der einzelnen Elemente einer Attacke

Neueste Erkenntnisse und Berichte

Der Inhalt dieser Dokumentation beschäftigt sich mit aktuellen Sicherheitslücken und die Funktionsweise neuster Schadsoftware. Ziel ist die Information gegenüber dieser neuen Techniken und dessen Bekämpfung. Die Form der Maleware[1] & Grayware hat sich im Laufe der Jahre stark weiter entwickelt.

Vor sieben, acht Jahren waren die meisten Täter einfach Jugendliche, die sogenannten Script-Kiddies, die das aus Spaß machten. Inzwischen arbeiten Viren-Schreiber nur noch des Geldes wegen

Diese Leute erschleichen sich Passwörter für E-Mail-Accounts, sie räumen Bankkonten leer, sie kapern Rechner und geben sie nur gegen Zahlung wieder frei, spionieren geldwerte Daten aus und infizieren Rechner, um Werbe-Spam darüber zu verschicken. Sie stehlen Spielecharaktere, um sie höchstbietend zu verkaufen. Sie kapern PCs und schließen sie zu Botnetzen zusammen und attackieren gegen Zahlung kommerzielle Webseiten. Das sind nicht einfach nur irgendwelche Kriminelle, das ist eine richtige Industrie, in der jeder Spezialist seine Aufgaben übernimmt. - Eugene Kaspersky

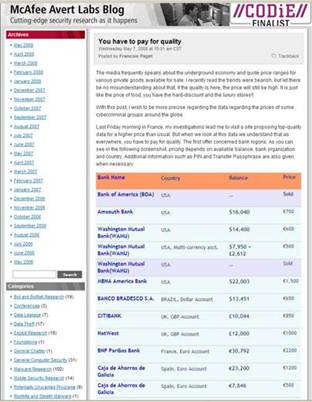

Zur Verdeutlichung dieser "Industrie" ist hier eine

Websiteabildung für den Verkauf von OnlineBanking

Daten. Dieser Site wurde von den McAffe Avert Labs

endteckt und in ihrem Blog präsentiert.

Desweiteren boten die Hacker sogennante Skimmer an.

Dies sind Manipulierte Eingabefelder und Lesegeräte

für Geldautomaten.

Dies bestätigt den wachsenden Trend zur organisierte 19219q1610t n

Computerkriminalität.

Da den meisten Benutzern die Unterschiede der Maleware zur Grayware nicht bekannt sind, möchte ich diese hier erläutern, da die Grayware oft fälschlicher weise zur Maleware dazugezählt wird.

|

Maleware: |

Grayware: |

|

Computerviren |

Spyware |

|

Computerwürmer |

Adware |

|

Trojanische Pferde |

Illegale Dialer |

|

Backdoors |

Nicht nur die Beweggründe der Maleware Entwickler haben sich geändert. Sondern auch ihre Methoden diese Programme zu tarnen und zu initialisieren. Ich liste hier nun einige Möglichkeiten auf die Entwickler nutzen um ihre Software in einem System unerkannt zu platzieren und / oder auszuführen.

Die Firewall Methode

Die übliche Methode bei Maleware ist das verhindern der Updatefunktion eines Virenscanners oder einer Security Suite. Dies wurde bisher über einen Eintrag in der Host Datei realisiert.

Ein Beispiel für so einen Eintrag:

127.0.0.1 windowsupdate.microsoft.com

Ziel ist die Umleitung der Updatefunktion auf den localhost. So können keine weiteren Updates bezogen werden. F-Secure entdeckte aber eine Variante worüber sich die Maleware die Paketfilter-API Funktion von Windows zu nutzen macht. Der von F-Secure entdeckte Virus Fantibag.B realisierte dies über eine dll Datei Namens firewall_anti.dll. Diese wurde dann direkt in den Adressraum des Internet Explorers injizierte. Ziel ist das Filtern von Virenscanner Hersteller Websites und einigen Microsoft Seiten.

Die ADS Methode

ADS steht für Alternate Data Stream[3] und ist eine Funktion im NTFS Dateisystem. Dies ermöglicht Daten vom Benutzer unsichtbar und fest an eine Datei zu speichern. Microsoft benutzt diese Methode um die Thumbnails zu hinterlegen. Es werden aber auch die in Metadaten enthaltenen Informationen darin abgelegt. Das Prinzip funktioniert so, das man einer Datei unendliche viele andere Daten unsichtbar anhängen kann. So wird bei dem Verschieben innerhalb eines NTFS Dateissystems nicht nur die Sichtbare Datei verschoben, sondern auch die dazugehörigen Datastreams mit den Inhalt wie Thumbnails oder Metadaten. Die Zugriffe auf diese Dateifragmente werden mit einem doppelpunkt beschrieben. (4)

Ein Beispiel:

MeineDatei.mpg:Vorschau.jpg

Dies gibt an das die Datei Vorschau.jpg zugehörig zu der Datei MeineDatei.mpg ist. Auch Ordner können Data Streams enthalten.

Die eigentliche Sicherheitslücke des ADS besteht darin, das auch Ausführbare Dateien im Stream enthalten sein können. Hier ein Beispiel wie ein Data Stream über die Shell erzeugt wird:

type C:\Windows\system32\calc.exe > C:\Windows:bad.exe

Hier wird die Datei bad.exe in das Windows Verzeichnis geschrieben. Komplett unsichtbar und für den Benutzer nicht auf Anhieb auffindbar.

Das Ausführen erfolgt über folgende Kommandozeile:

> start C:\Windows:bad.exe

So können trotz installiertem Virenscanner Viren eingeschleust und mittels denn korrekten Befehlen ausgeführt werden.

Das Entfernen eines ADS ist sehr umständlich da der Delete Befehl mittels der del Taste nicht funktioniert. Diese können nur auf zwei Möglichkeiten entfernt werden:

a)

Das kopieren der Datei oder des Ordners in

ein anderes Dateisystem welches ADS nicht unterstützt (FAT32 z.B.) hierbei

gehen die Datenströme verloren.

(Achtung!:

Dies reinigt nur die kopierte Datei! Die Datenströme sind immer noch auf der

NTFS Festplatte!)

b)

Oder mittels einer Kommandozeilen Eingabe

> type myfile.txt > myfile.bak

> del myfile.txt

> ren myfile.bak myfile.txt

Zu Beachten! :

Es können immer nur ALLE Datenströme gelöscht werden und niemals

einzelne!

Hinweis:

Dies betrifft allerdings nur XP und Windows 2000 Systeme. Da Microsoft diese Sicherheitslücke erkannt hat und ADS in Vista nicht mehr also stark verwendet.

Drive by Download Methode

Die Drive by Download Methode beschreibt ein Verfahren eine Website mittels eines verseuchten Skripts so zu präparieren das der alleinige Aufenthalt einen Download ausführt.

Dies geschieht über Schwachstellen in der

Browser Engine. Einige der bekanntesten Skripte die zur korrekten Ausführungen

vieler Webseiten benötigt werden sind:

-Apple Quick Time

-JavaScript

-Aktive X

Neuste Nachrichten vom 02.05.08 besagen eine weitere neue nicht näherbeschriebene Schwachstelle in Apples Quickt Time. Hierüber ist es möglich z.B. Trojaner oder etwaigere andere Maleware zu installieren.

Wie aus dem Sicherheitsbericht des Sicherheitsunternehmen Sophos zu entnehmen ist, steigt die Zahl der verseuchten Internetseiten stetig weiter an.

Deshalb ist darauf zu achten ob die besuchte Website seriös ist. Doch wie oben beschrieben (siehe Einleitung) ist die Organisierte Computerkriminalität immer raffinierter. So werden z.B. Webseiten von Serösen Website-Betreiben von Hackern gecrackt und mit einem verseuchten Skript versehen. Solche Eingriffe können lange unbemerkt bleiben auf fatale Folgen des Benutzers.

Hier ein Auszug aus dem Sophos Threat Report Q1 08:

Wie zu erkennen ist stammen 42% aller Verseuchten Websites aus der USA. An zweiter und dritter Stelle steht China (30%) und Russland (10%). Danach kommt Deutschland mit "nur" 2%. Dies ist allerdings Platz 4 der Weltrangliste. Weitergehend ist aus dem Bericht zu entnehmen, dass die Verbreitung von Maleware nicht mehr von Emails ausgeht.

Im Jahr 2007 machten sie noch 1% aus, während sie 2008 nur noch 0,4% belegten. Die Analyse des Konkurrenten Symantec machte jedoch den Schluss, dass 37% aller Infektionen auf schädliche anhänge in Emails zurückzuführen ist. Sophos hingegen sieht momentan die größte Bedrohung jedoch von manipulierten Webseiten. (7)

Möglichkeiten sich vor diesen Attacken zu schützen gibt es jedoch. Es ist zu raten statt des Internet Explorers einen Alternativen Browser zu verwenden, da der IE7 durch Aktive X sehr anfällig gegenüber der Drive-by-Download Methode ist. Für den Webbrowser Firefox gibt es z.B. eine Add-on[5] Namens NoScript. Dieses Add-on verbietet generell am Anfang das Ausführen eines Scripts bis dies manuell vom User erlaubt wird. Der Vorteil besteht darin, das NoScript sich die Einstellungen über zulassen oder verbieten eines Scripts für jede Seite individuell speichert.

Es kann zwar auch im IE7 eingestellt werden das Scripte geblockt werden. Dies ist dort allerdings nicht so komfortabel gelöst und schränkt die Surf Möglichkeiten des Benutzers stark ein, da die Verwendung von Skripte teilweise unabdingbar für die Realisierung mancher Websites ist

Die Rootkit Methode

Der Name "Rootkit" stammt ursprünglich aus der

Linux Welt. Dort beschrieb er Programme die auf ausgeklügelte weise

Administratorrechte verschaffte um weitreichende Systemänderungen

durchzuführen. Die Namensgebung bezieht sich auf den "Superuser Root"

welcher im Windows Jouret dem Administrator gleichzusetzen ist.

Die genaue Definition von Rootkits lautet laut Network Secure:

Ein Rootkit ist ein

Programm, das

Prozesse,

Registry Schlüssel,

Dateien,

Hauptspeichernutzung oder auch Netzwerkverbindungen versteckt.

Der Angreifer versucht damit, so lange wie möglich den Zugriff auf ein kompromittiertes System zu behalten.

In der Regel werden Rootkits eingesetzt, um Rechner bzw. Netzwerke komplett zu kontrollieren. Kompromittierte[6] Systeme können nun zum Lagerplatz von weiterer Maleware, als Angriffswerkzeug für verteilte Attacken (DDoS) oder als Zwischenlager für Warez (illegale Software, Filme oder Musik) dienen. Der reale Besitzer des Systems ist sich dessen meist nicht bewusst. Was schwerwiegende Konsequenzen für diesen durch die Staatsanwaltschaft bedeuten kann, falls dessen Maschine als Angriffs- oder Hostrechner ermittelt wurde. (9)

Mittlerweile haben die "modernen" Security Suiten einen Zusätzlichen Rootkit Scanner an Board.

Aber eine Regel für

kompromittierte Systeme gilt immer! :

|

Ist einmal ein System kompromittiert darf keiner Software mehr Vertraut werden, auch dem Virenscanner nicht! |

Ein neues Aufsetzten und Partitionieren ist demnach die Sicherste und Sauberste Methode sich davon zu befreien.

-Applikation Rootkits

Sie bestehen aus modifizierten Systemprogrammen, durch die einfache Erkennung dieser Art Rootkits kommt sie heutzutage nur noch selten vor. Die heutzutage verwendeten Rootkits bestehen fast ausschließlich nur noch aus den folgenden drei Typen

-Kernel Rootkits

Bei Windows Systemen tarnen sich Rootkits oft als Treiber. Wodurch sie direkt in den Kernel[7] geladen werden und zum festen Bestandteil des Betriebssystems werden. Dadurch kann unerkannt Maleware installiert und ausgeführt werden. Desweitern kann eine Remote-Access Verbindung aufgebaut werden

-Usermode Rootkits (auch Datei Rootkits gennant)

Andere Rootkits tarnen sich als DLL Dateien und infizieren das System auf der User Ebene. Besonders bei Windows Systemen sind Sie sehr beliebt, da sie keinen Zugriff auf der Kernel-Ebene benötigen. Sie fangen danach Windows API-Funktion ab um Viren, Trojaner oder Spionagesoftware vor Scannern zu verbergen.

-Speicher Rootkits

Speicher Rootkits bestehen nur im Arbeitsspeicher des Systems, nach einem Re-Boot sind diese aus dem Speicher gelöscht, da dieser nicht Statisch ist. (9)

Die Firma Sony BMG kam in die Schlagzeilen und musste diverse Musik-CDs zurückrufen, nachdem bekannt wurde, dass sich der von Sony eingesetzte Kopierschutz XCP ("Extended Copy Protection") für Musik-CDs mit Methoden eines Rootkits in Windows-Systemen einnistete. Obwohl selbst kein Virus bzw. Trojaner, eröffnet allein dessen Existenz weiterer "Malware" Tür und Tor.

Zwischenzeitlich gab es auch einen USB-Stick mit Fingerabdruckleser[1] von Sony, dessen Software zur vollen Funktionsfähigkeit ein Rootkit im Windows-Verzeichnis versteckte. Allerdings wurde einer Pressemitteilung von Sony zufolge die Produktion und der Vertrieb dieses USB-Sticks Ende August 2007 wieder eingestellt[2]

Die Firma Kinowelt verkauft derzeit in Deutschland DVDs mit einem von Settec entwickelten Kopierschutz, der unter Windows ebenfalls ein Userland-Rootkit zum Verstecken von Prozessen installiert

Forscher der University of Michigan haben eine Variante entwickelt, virtuelle Maschinen als Rootkits ("Virtual Machine Based Rootkits") zu verwenden. Die Arbeit an diesem Projekt mit Namen SubVirt wurde unter anderem von Microsoft und Intel unterstützt. Das Rootkit, das mittlerweile von Wissenschaftlern und Microsoft-Mitarbeitern entwickelt wurde, sollte auf dem "IEEE Symposium on Security and Privacy" im Mai 2006 präsentiert werden

Auf der Black Hat-Konferenz im Januar 2006 wurde ein möglicher Rootkit-Typ vorgestellt, der selbst eine Reinstallation des Betriebssystems oder ein Neuformatieren der Festplatte überlebt, indem er das ACPI ("Advanced Configuration and Power Interface") manipuliert oder sich im PC-BIOS festsetzt

Zitat: Wikipedia: Prominente Rootkits der letzten Jahre

Die neusten Angriffswerkzeuge

Nach diesem kurzen einriss wie Hacker sich Sicherheitslücken zunutze machen, möchte ich hier deren Angriffswerkzeuge erläutern. Nicht nur die Möglichkeiten in Systeme einzudringen ändert sich ständig, sonder auch Methoden mit welchen mittel sie dies Durchführen.

Google Hacks, die unterschätzte Gefahr

Der Begriff Google Hacks ist sehr irreführen. Er beschreibt nicht das illegale Eindringen in die Suchmaschine, sondern beschreibt eine Angriffstechnik mittels dieser Suchmaschine. Dadurch werden Informationen über die Suchmaschine abgerufen die weit mehr liefern als die einer normalen Suche.

Google ist eines der stärksten und populärsten Suchmaschinen im Internet vielleicht sogar die Stärkste. Über die richtigen Suchparameter können nahezu alle Daten gesucht werden die an das Internet angebunden sind.

Beispiele für diese Daten:

-Passwordlisten

-Jahresbilanzen

-Steuerabrechnungen

So setzten sich Unternehmen durch komplexe Netzwerke Risiken aus hoch sensible Daten gestohlen zu bekommen. Auch Privat Anwender, die ungeachtet der Benutzer-Rechte Verwaltungen, Ordner mittels Netzwerkfreigaben über NetBios dem Internet zu Verfügung stellen, sind hier nicht ausgeschlossen.

Diese Suchparameter können sogar in einem Programm zusammengefasst werden, wie auf Seite 11 Beschrieben wird.

Weiter auf Seite 11

Die Speziellen Suchparameter wurden in einem Programm zusammen gefasst. Es besitzt sogar eine Grafische Oberfläche die leicht zu bedienen ist.

Über die jeweiligen Register können Suchanfragen von Proxys über Passwordlisten bis hin zu Warez[9] ausgeführt werden. Sogar eine Updatefunktion ist integriert. Tools wie diese finden sich zahlreich im Internet, oder die benutzen Suchparameter. Diese Werkzeuge stellen eine große Gefahr in den falschen Händen da, da sie von jedermann an der richtigen Stelle bezogen werden können.

Der nette Warnhinweis am Rande des Programmes: Dieses Programm ist nur für Lehrhafte Zwecke soll wohl eher amüsieren anstatt Ernstgenomen zu werden, da die Suchmaske im Programmcode steckt und überhaupt nicht einsehbar ist. Für diejenigen die sich für diese Suchmasken interessieren lohnt sich ein Blick auf https://johnny.ihackstuff.com/ghdb.php

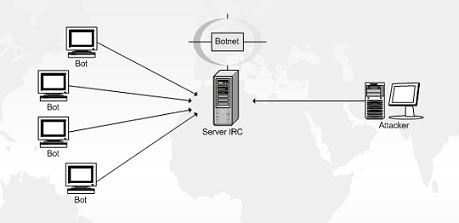

Die Benutzung eines Botnetz

Botnetze erfreuen sich immer mehr größter Beliebtheit als Angriffswerkzeug von Hackern. Der Begriff BOT[10] ist abgeleitet von dem Englischen Wort Robot. Einen Auszug von Wikipedia zur Erläuterung des Wortes BOT finden sie unten.

Betreiber illegaler Botnetze installieren diese unbemerkt auf fremde PCs und schließen diese zu einem Netzwerk zusammen. Diese können danach von dem Botnetz-Operator, oder auch Botmaster genannt, gesteuert werden. Dies bezeichnet man als Command & Control Server (kurz C&C).

Die beliebteste Methode über die Fernsteuerung eines Bots wird über den IRC realisiert. IRC steht für Internet Relay Chat. Dies ist ein Echtzeit-Kommunikations-Protokoll basierend auf einer Client/Server Architektur. IRC Server stehen über das Internet mit anderen IRC Servern in einem Netzwerk in Verbindung. Diese können in Öffentlicher Verbindung stehen (sogenannte Channels) oder in einer Privaten Verbindung ( One to One). Innerhalb eines IRC Servers gibt es zwei Berechtigungen die des Benutzers und des Operators. Erstellt ein User einen Channel wird er zum Operator und besitzt mehr Privilegien als der Benutzer.

Gesteuert werden Bots über diese Channels. Der Angreifer sendet seine Befehle über den Channel zum Bot. Dies ist allerdings nur mit den nötigen Autorisationen möglich, da Inhaber solcher Netzwerke die alleinige Kontrolle behalten möchten.

Eine wichtige Eigenschaft der Bots besteht darin, sich sehr schnell auf andere PCs zu verbreiten. Eine sorgfältige Planung und Programmierung der Infektionsprozesse erzielen deshalb bessere Resultate in kürzerer Zeit als mehr kompromittierte Systeme.

Eine Anzahl von h Bots die in einem einzelnen Channel auf Befehle warten, nennt man Botnet.

Ein System das mit einem Bot infiziert ist nennt man danach "Zombi". Viele dieser Zombi Netzwerke werden von selbstentwickelten Tools gesteuert. Hier wurden viele neue Fernbedinungsmethoden ausprobiert, IRC stellte sich dabei am besten heraus. Da es viele öffentliche IRC Server gibt und man leicht hunderte oder tausende Bots darüber steuern kann. Dazu erlaubt einem IRC noch die Möglichkeit sich über einen Proxy zu Verbinden so kann man seine wahre Identität verschleiern.

Der Administrator des Opfer Systems sieht so nur als Angreifer die IP des Proxys.

Häufige Ziele der Hacker zur Platzierung ihrer Bots sind Einzelplatzrechner mit DSL Anschluss.

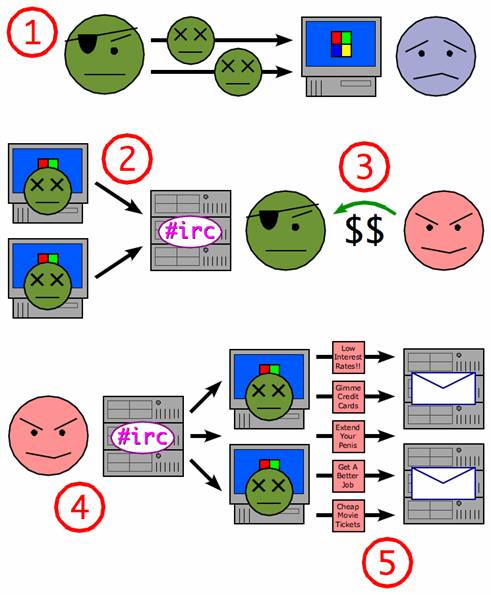

Um das beschriebene zu verdeutlichen füge ich auf der nächsten Seite eine Zeichnung ein die diesen Ablauf bildlich beschreibt. (12)

Bildliche Veranschlagung für die

Infektion und Erstellung eines Botnet

Bildliche Veranschlagung für die

Infektion und Erstellung eines Botnet

Zu 1:

Der Hacker schleust den Bot auf das System des Opfers

Möglichkeiten dafür wären: Spam-Mails mit dem Bot als Anhang, Downloads oder

Exploits

Zu 2:

Die gekaperten Rechner ( Zombies ) stehen in Verbindung mit dem IRC

Zu 3:

Eine Person zahlt dem Hacker Geld für die Ausführung oder Benutzung des

Botnetzes

Zu 4:

Diese Person erteilt die Befehle über den IRC an die Zombie Rechner

Zu 5:

Die Zombie Rechner führen den Erteilten Befehl aus, z.B. das Spammen von

Werbemail oder DDoS Attacken

Die Einsatzmöglichkeiten der kompromittierten Hosts hängen allein von der Phantasie und den Fähigkeiten der Besitzer ab. Ich liste nun die am häufigsten eingesetzten Möglichkeiten auf:

Distributed Denial of Service Attacken - kurz DdoS Attacken

Botnets werden häufig für verteilte DdoS Attacken verwendet. Der Hacker erteilt den Zombie-Rechnern den Befehl zum Versenden besonderer Datenpakete. Diese sind alle auf dasselbe Zielsystem gerichtet. Die daraus resultierende Folge ist, dass das Zielsystem nach kürzester Zeit keine Verbindungen mehr annehmen kann. Unter Umständen bricht das komplette System zusammen. In beiden Fällen ist ein Neustart des Systems die Folge.

In nicht seltenen Fällen haben so verschiedene Gruppen regelrechte Kriege gegeneinander geführt. Wie es zu der Zeit der Dotcom-Kriege zu sehen war.

Eine DdoS Attacke ist eine Variante der Flooding DoS Attacke. Ziel dieses Angriffes ist dem Zielsystem soviel wie möglich unnötige Datenpakete zu schicken bis es unter der Last derer Zusammenbricht. Um diese Angriffe schnell und effektiv durchzuführen ist eine hohe Bandbreite nötig, wodurch Angreifer Einzelplatzrechner mit DSL Anschluss bevorzugen.

Eine der Populärsten Angriffe ist das TCP SYN Flooding. Dies geschieht wie der Name bereits Beschreibt durch die Benutzung des TCP Protokolls. Dies geschieht dadurch dass so viele wie mögliche TCP Verbindungsanforderungen die zum Aufbau von Verbindungen notwendig sind an einen Webserver oder System geschickt werden. Diese Angriffsmethode ist simple, gefährlich und sehr effektiv.

Spamming

Botnets werden oft als Verteiler von Spam-Mails benutzt. Dazu Verwenden sie die auf dem lokalen Rechner gespeicherten Email Adressen, welche sie untereinander austauschen. Der Angreifer kann danach eine Spamwelle einleitung und bleibt dabei unerkannt, da einzig und allein die Zombie Rechner für das Versenden verantwortlich sind. Hiervon bekommt der reelle Besitzer meist nichts mit.

Sniffing & Keylogging

Botnets können ebenso für das Sniffen[11] benutzt werden. Welche Informationen dabei gesnifft werden, hängt allein vom Angreifer ab. Darunter können unter anderem Bankkonten-Daten sein. Desweitern ist ein Einsatz als Keylogger möglich, der zur Ermittlung von Passwörtern dient.

Identitätsdiebstahl

Durch die oben beschriebene Methode erlangt der Angreifer viele Persönliche Daten. Dadurch kann der Angreifer die Identität des Opfers stehlen und diese bei Online Einkäufen missbrauchen.

Hosting Illegaler Software

Gerne werden Botnets auch als Lagerstätte für Warez missbraucht. Dies bedeutet nichts anderes als das Lager von Raubkopien von Filmen, Musik oder Pornographie. (11)

Viele Vorbereitete Bots sind im Internet bereits erhältlich. Jeder von ihnen besitzt spezielle Eigenschafften. Hier zwei der bekanntesten:

Der GT-BOT

Der GT (Global Threat) Bot bassiert auf dem IRC Client von Windows namens mIRC. Dieser Bot starte eine Instance des Clients mit einem erweitertem Kontroll Skript für den Zombie Rechner. Desweiteren verwendet er eine weitere Anwendung die eine HideWindow Funktion bereitstellt um mIRC unsichtbar zu machen. Dadurch ist die Identifizieren nicht möglich.

Agobot

Agobot ist ein Program das unter C++ geschrieben wurde und im Kontext der GPL-Lizens freigegeben wurde. Das interessante an Agobot ist sein Quellcode, dieser ist hoch modular aufgebaut, was einfache Implementierung neuer Funktionen ermöglicht. Agobot biete viele Mechanismen sich auf gekaperten Rechnern zu verstecken. Hierzu zählen: NTFS Alternate Data Streams (siehe oben) Antiviren-Killer und seine polymorph encryptor Engine.

Struktur eines Tyischen Botnets

Der Angreifer

verbreitet zunächst einen Trojaner der möglichst viele Hosts in kürzester Zeit

infiziert.

Die infizierten Hosts werden zu Zombies, die im IRC auf Befehle warten.

Die Aktivität des Angreifes kann in 4 Stufen unterteil werden:

Die Erstellungsphase ist Abhängig von den Anforderungen und Fähigkeiten des Angreifers. Angreifer können dabei entscheiden ob sie einen fertigen bot benutzen, oder einen eigenen Entwickeln. Ersteres ist besonders bei den sogenannten Script-Kiddis sehr beliebt, da die Handhabung relativ einfach ist

Die benutzen Ports für die Verbreitungsmethoden liste ich nachfolgend in einer Tabelle auf. Diese sind häufig auf ungepatchten Windows System oder Einzelplatzrechner zu finden.

|

Port |

Service |

|

WINS (Host Name Server) |

|

|

HTTP (IIS or Apache vulnerability) |

|

|

RPC (Remote Procedure Call) |

|

|

NetBIOS Name Service |

|

|

NetBIOS Session Service |

|

|

Microsoft-DS-Service |

|

|

Windows Messenger |

|

|

Microsoft-SQL-Server |

|

|

Bagle worm backdoor |

|

|

MyDoom worm backdoor |

|

|

MySQL UDF (User Definable Functions) |

|

|

UpnP (Universal Plug and Play) |

Werden diese Ports oder Dienste nicht benötigt, können Sie unter Windows deaktiviert werden. So schließen Sie potentielle Gefahrenzonen

Nachdem der Bot erfolgreich auf dem Opfer PC installiert wurde, ist es möglich über einen Registry Eintrag den Bot mit jedem Windows Start auszuführen. Dieser befindet sich hier:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\

Neustem Berichte Zufolge (11.12.2007), nutzen Bots mittlerweile sogar das Web2.0. Hierbei werden die Befehle über RSS-Feds[12] verteilt und die Informationen auf MySpace Seiten oder Googlepages abgelegt.

Zur Verdeutlichung welche Gefahr die Botnets darstellen werde ich hier einige Statistiken und Fakten nennen:

Vint Cerf (Mitentwickler des TCP/IP Protokols, "Internet Vater" und "Chief Internet Evangelist" bei Google) erklärte auf dem stattfanden World Economic Forum das ein viertel der Internet-PCs einem Botnets angehören.

Laut Cerf kommen auf 600 Millionen PCs 150 Millionen "Zombie"-PCs

Weitere Nachrichten von der New York Times besagen, das ein einziges Bot-Netz rund 15% der Kapazität der Suchmaschine Yahoo belegte, als es für den Versand von Spam Mails nach Zufallstexten für den Einbau in die Mails suchte. (15)

1. Spiegel. [Online] 10. April 2008.

https://www.spiegel.de/netzwelt/tech/0,1518,546619,00.html.

2. Heise. [Online]

https://www.heise.de/newsticker/Virus-mit-Firewall-Funktion--/meldung/61300.

3. Wikipedia.

[Online] 09. April 2008.

https://de.wikipedia.org/wiki/Alternate_Data_Streams.

4. Network-Secure.

[Online]

https://www.network-secure.de/content/view/4110/2011/.

5. [TEC]Channel. [Online] 02. Mai 2008.

https://www.tecchannel.de/sicherheit/news/1757017/.

6. Sophos Threat Report // Q1 08. 2008.

7.

Heise. [Online] 22. April 2008.

https://www.heise.de/newsticker/Sophos-Studie-Zahl-infizierter-Webseiten-hat-rapide-zugenommen--/meldung/106858.

8.

Network-Secure. [Online]

https://www.network-secure.de/index.php?option=com_content&task=view&id=3880&Itemid=1394.

9.

Wikipedia. [Online] 29. April 2008.

https://de.wikipedia.org/wiki/Rootkit.

10.

Network-Secure. [Online]

https://www.network-secure.de/content/view/3964/2011/.

11.

Wikipedia. [Online]

https://de.wikipedia.org/wiki/Botnetz.

12.

Network-Secure. [Online]

https://www.network-secure.de/content/view/3596/1715/.

13.

Heise. [Online]

https://www.heise.de/newsticker/Trojaner-2-0-nutzen-Web-2-0--/meldung/100420.

14. Heise.

[Online]

https://www.heise.de/newsticker/Vint-Cerf-Ein-Viertel-der-Internet-PCs-ist-Mitglied-eines-Bot-Netzes--/meldung/84317.

15. Heise.

[Online]

https://www.heise.de/newsticker/Neue-Gefahr-durch-Bot-Netze-mit-P2P-Strukturen--/meldung/72557.

Als Malware [ˈmælw ] (Kofferwort aus engl. malicious, "bösartig" und Software) bezeichnet man Computerprogramme, welche vom Benutzer unerwünschte und ggf. schädliche Funktionen ausführen.

Als Grayware wird Software bezeichnet die Informationen über das Nutzungsverhalten sammeln, um diese Daten entweder zu verkaufen, oder um gezielt Werbung zu platzieren:

Ein Add-on [ˈæd n] (von engl. to add "hinzufügen", auf Deutsch etwa "Erweiterungspack" oder "Erweiterung") ist ein optionales Modul, welches bestehende Hard- oder Software ergänzt oder erweitert

Ein System, eine Datenbank oder auch nur ein einzelner Datensatz wird als kompromittiert betrachtet, wenn Daten manipuliert sein könnten und wenn der Eigentümer bzw. Administrator des Systems keine Kontrolle über die korrekte Funktionsweise oder den korrekten Inhalt mehr hat bzw. ein Angreifer ein anderes Ziel der Manipulation erreicht hat

Ein Betriebssystemkern oder Systemkern (engl. Kernel [ˈk ːnəl]) ist der zentrale Bestandteil eines Betriebssystems. In ihm ist die Prozess- und Datenorganisation festgelegt, auf der alle weiteren Softwarebestandteile des Betriebssystems aufbauen.

Mit dem Remote Access Service (von engl. remote, "entfernt, fern", access, "Zugriff" und service, "Dienst") bietet Microsoft Windows NT die Möglichkeit, Clients über eine Modem-, ISDN- oder X.25-Verbindung mit dem lokalen Netzwerk zu verbinden. Die über RAS mit dem NT-Netzwerk verbundenen Clients können auf die gesamte Funktionalität des Netzwerkes zurückgreifen, als wären sie direkt lokal mit dem Netzwerk verbunden.

Warez 'weə(r)z] bezeichnet im Computerjargon illegal beschaffte oder verbreitete Software Schwarzkopie). Das Wort stammt vom Begriff Software ab, wobei das Plural-s im Zuge des Leetspeak durch ein z ersetzt wurde. Entstanden ist die Wortschöpfung in der BBS-Szene Mitte bis Ende der 80er Jahre.

Unter einem Bot (vom Begriff Robot abgeleitet) versteht man ein Computerprogramm, das weitgehend autonom ständig gleichen, sich wiederholenden Aufgaben nachgeht. Es handelt sich dabei meist um ein eher simples, aber effektives Programm (Skript), das auf einem Computer ohne sonderliche Interaktion mit einem menschlichen Benutzer läuft. Gebräuchlich ist die Bezeichnung auch für quasi-selbständige Programme im Bereich der künstlichen Intelligenz.

Ein Sniffer (engl. "to sniff" für riechen, schnüffeln) ist eine Software, die den Datenverkehr eines Netzwerks empfangen, aufzeichnen, darstellen und ggf. auswerten kann. Es handelt sich also um ein Werkzeug der LAN-Analyse

RSS ist ein Service auf Webseiten, der ähnlich einem Nachrichtenticker die Überschriften mit einem kurzen Textanriss und einen Link zur Originalseite enthält. Die Bereitstellung von Daten im RSS-Format bezeichnet man auch als RSS-Feed (engl. to feed - im Sinne von versorgen, einspeisen, zuführen). Er liefert dem Leser, wenn er einmal abonniert wurde, automatisch neue Einträge.

|