Analiza riscului īntr-un mediu informatizat

Elementele prezentate īn paragraful anterior conduc la ideea ca mediul informatizat genereaza noi riscuri si orice organizatie, īn vederea asigurarii unei protectii eficiente a informatiilor, este necesar sa dezvolte un proces complex de studiu si analiza a riscurilor.

Realitatea practica impune abordarea riscului informatic prin prisma a 3 factori: amenintarile privite ca evenimente sau activitati (īn general, din exteriorul sistemului auditat) care pot sa afecteze vulnerabilitatile existente īn orice sistem cauzānd astfel impactul, apreciat a fi o pierdere sau o consecinta pe termen scurt, mediu sau lung suportata de organizatie.

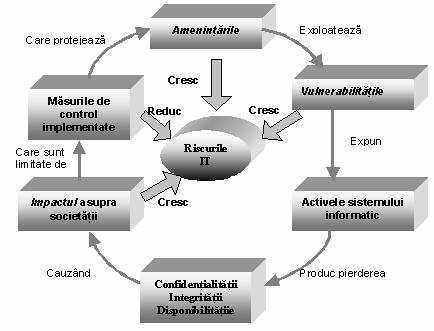

Riscul la nivelul unei organizatii nu poate fi eliminat, el va exista īntotdeaua, managmentul societatii fiind responsabil de reducerea lui la un nivel acceptabil. Īn acest sens, figura 3.1 17517s1819r pune īn corespondenta diferite elemente ce necesita a fi luate īn calcul pentru reducerea riscului.

Figura nr.3.1 Componentele riscului IT

Īn acest context, riscul informatic se poate caracteriza prin urmatoarele elemente :

Amenintarile si vulnerabilitatile proceselor sau/si activelor

Impactul asupra activelor bazat pe vulnerabilitati si amenintari

Frecventa de aparitie a amenintarilor.

Odata identificate, riscurile trebuie evaluate īn functie de gravitatea efectelor pe care le produc.

Īn general, riscurile asociate unui sistem informational, pe care orice auditor trebuie sa le analizeze si evalueze (tehnica frecvent utilizata īn acest caz este chestionarul), īn vederea aprecierii sistemului īn sine, vizeaza:

Riscul securitatii fizice ce va fi evaluat īn functie de informatiile culese, cu privire la: existenta sistemelor de paza, detectie si alarma a incendiilor, sistemelor de protectie īmpotriva caderilor de tensiune, protectia echipamentelor īmpotriva furturilor, protectia īmpotriva catastrofelor naturale (inundatii, cutremure..), protectia fizica a suportilor de memorare, pastrarea copiilor de siguranta īntr-o alta locatie decāt cea īn care īsi desfasoara activitatea organizatia.

Model de chestionar utilizat pentru aprecierea riscului securitatii fizice

|

Nr. crt. |

Intrebari |

Da |

Nu |

Comentarii |

|

PREVENIREA INCIDENTELOR, INUNDAŢIILOR sI CĂDERILOR DE TENSIUNE | ||||

|

Mediul īn care se

desfasoara activitatea de - exista sisteme de detectie si de alarma īmpotriva incendiilor? ; - exista sisteme de stingere automata a incendiilor? ; - locul de depozitare a suportilor de memorare este rezistent la foc? ; - exista stingatoare de incendii ?; - a fost instruit personalul privind situatiile in care trebuie sa alerteze echipa de prevenire a incidentelor? | ||||

|

Rapoartele privind aparitia incidentelor sunt furnizate managementului? | ||||

|

Echipamentele sīnt protejate īmpotriva inundatiilor? | ||||

|

Exista sisteme de protectie īmpotriva caderilor de tensiune ? | ||||

|

Sistemele si dotarea tehnica sunt securizate impotriva furturilor? | ||||

|

FACTORI FIZICI sI DE DOTARE | ||||

|

Este controlat accesul fizic īn departamentele IT? | ||||

|

Exista un loc de protejare a suportilor de memorare aflat īn afara sediului firmei ? | ||||

|

Exista proceduri privind modul de stocare a informatiilor confidentiale? | ||||

|

|

Documentatiile programelor, sistemului sīnt depozitate la loc sigur cu restrictionarea accesului persoanelor neautorizate ? | |||

|

Copiile de siguranta ale documentatiilor se afla la loc sigur ? | ||||

|

Serverele se afla īntr-o īncapere separata ? | ||||

|

Echipamentele de comunicatie sīnt protejate īn mod corespunzator ? | ||||

|

CONTROLUL ACTIVITĂŢILOR DE DUPĂ PROGRAMUL DE LUCRU | ||||

|

Exista un nivel mai ridicat de control dupa terminarea programului? | ||||

|

Sunt securizate calculatoarele dupa terminarea programului de lucru? | ||||

|

Sunt securizate cheile si cardurile de acces? | ||||

|

Sunt monitorizate echipele de curatenie si mentenanta? | ||||

|

Exista un jurnal pentru identificarea persoanelor care au avut acces la sistemul informatic īn afara orelor de program? |

Riscul de comunicatie poate lua valente diferite, īn functie de disponibilitatea sistemului la reteaua publica, situatie īn care auditorul e necesar sa analizeze masurile de securitate adoptate: existenta unui firewall, modul de configurare a acestuia, analiza modului de transmitere a datelor prin reteaua publica (utilizarea tehnicilor de criptare, existenta unei retele virtuale private - VPN). Acest risc se poate manifesta si la nivelul unei retele locale, atunci cānd configurarea acesteia lasa de dorit si prin "ascultarea" liniilor de comunicatie, traficul acesteia poate fi compromis. Confidentialitatea informatiilor nu vizeaza doar memorarea acestora pe statiile de lucru sau servere, ci si liniile de comunicatie.

Riscul privind integritatea datelor si tranzactiilor vizeaza toate riscurile asociate cu autorizarea, completitudinea si acuratetea acestora.

Riscul de acces se refera la riscul asociat accesului inadecvat la sistem, date sau informatii. Implicatiile acestui risc sunt majore, el vizānd confidentialitatea informatiilor, integritatea datelor sau bazelor de date si disponibilitatea acestora. Īn acest sens, actiunile auditorului presupun o analiza a managementului parolelor la nivelul organizatiei (altfel spus atribuirea si schimbarea parolelor de acces fac obiectul unei aprobari formale?), o investigare a īncercarilor de accesare neautorizata a sistemului (exista o jurnalizare a acestora ?), o analiza a protectiei statiilor de lucru (sunt acestea dotate cu soft care sa blocheze accesul la retea, atunci cānd utilizatorul nu se afla la statia sa ?).

Riscul privind protectia antivirus ce impune o analiza a existentei programelor antivirus īn entitate, utilizarea lor la nivel de server si statii de lucru, upgrade-ul acestor programe (manual sau automat). Lupta cu virusii este esentiala, dar nu usor de realizat. Īn ciuda numarului mare de programe antivirus existente este necesara o analiza a caracteristicilor programului privind: scanarea īn timp real a sistemului sau monitorizarea continua a acestuia, scanarea mesajelor e-mail, scanarea manuala.

Riscul legat de documentatia sistemului informatic. Documentatia generala a unui sistem informatic vizeaza pe de o parte documentatia sistemului de operare sau retelei si, pe de alta parte, documentatia aplicatiilor instalate. Aceasta documentatie poate fi diferita pentru administratori, utilizatori si operatori astfel īncāt sa ajute la instalarea, operarea, administrarea si utilizarea produsului. Riscurile asociate documentatiei se pot referi la faptul ca, aceasta nu reflecta realitatea īn ceea ce priveste sistemul, nu este inteligibila, este accesibila persoanelor neautorizate, nu este actualizata.

Riscul de personal poate fi analizat prin prisma urmatoarelor criterii:

Structura organizationala la nivelul departamentului IT ce va avea īn vedere modul īn care sunt distribuite sarcinile si responsabilitatile īn cadrul acestuia. Alocarea unui numar prea mare de responsabilitati la nivelul unei singure persoane sau unui grup de persoane este semnul unei organizari interne defectuoase.

Practica de selectie a angajatilor. La baza unui mediu de control adecvat stau competenta si integritatea personalului, ceea ce implica din partea auditorilor o analiza a politicilor si procedurilor organizatiei privind angajarea, specializarea, evaluarea performantelor si promovarea angajatilor.

Riscul de infrastructura se concretizeaza īn faptul ca organizatia nu detine o infrastructura efectiva a tehnologiei informatiei (hardware, retele, software, oameni si procese) pentru a sustine nevoile acesteia.

Riscul de management al situatiilor neprevazute (risc de disponibilitate) este riscul asociat pericolelor naturale, dezastrelor, caderilor de sistem care pot conduce la pierderi definitive ale datelor, aplicatiilor, īn absenta unor proceduri de monitorizare a activitatii, a planurilor de refacere īn caz de dezastre.

3.3 Managementul riscurilor IT

Literatura de specialitate defineste managementul riscului ca fiind "procesul de identificare a vulnerabilitatilor si amenintarilor din cadrul unei organizatii, precum si de elaborare a unor masuri de minimizare a impactului acestora asupra resurselor informationale". Demersul metodologic al acestui proces include urmatoarele etape:

Caracterizarea sistemului informational.

Identificarea amenintarilor.

Identificarea vulnerabilitatilor.

Analiza controalelor existente la nivelul sistemului informatic.

Determinarea probabilitatii de realizare a amenintarilor.

Analiza impactului.

Determinarea riscului.

Recomandari asupra unor controale adecvate.

Documentarea rezultatelor.

Etapa 1- Caracterizarea sistemului. La nivelul acesteie etape, auditorul va desfasura īn primul rānd o activitate de colectare a informatiilor despre sistemul informational, informatii care vor viza echipamentele hardware, software, interfetele sistemului, utilizatorii sistemului informatic, datele si aplicatiile importante, senzitivitatea datelor si sistemului īn vederea aprecierii nivelului de protectie ce este necesar a fi realizat pentru asigurarea integritatii, confidentialitatii si disponibilitatii datelor. Cele mai utilizate tehnici de investigare pentru colectarea acestor informatii sunt: chestionarele, interviurile, documentatia sistemului, utilizarea unor instrumente de scanare automata a sistemului informatic (SATAN este doar un exemplu de astfel de instrument ce permite detectarea vulnerabilitatilor unei retele de calculatoare). Rezultatele acestei etape vor furniza o imagine a mediului informatizat, a limitelor sistemului informatic analizat.

Etapa 2 - Identificarea amenintarilor.

Amenintarile sunt acele evenimente sau activitati, īn general externe unui sistem, care pot afecta la un moment dat punctele slabe ale acestuia, cauzānd pierderi semnificative. Īn general o amenintare este o forta potentiala care poate degrada confidentialitatea si integritatea sistemului, generānd adeseori īntreruperi de servicii ale acestuia. Un element esential īn cadrul acestei etape īl reprezinta determinarea probabilitatii de realizare a acestei amenintari, element ce trebuie analizat īn functie de:

sursa amenintarii.

naturala (cutremure, foc, tornade, etc)

umana (atacuri īntr-o retea, acces neautorizat la date confidentiale)

de mediu (caderi de tensiune pe termen lung, poluare, umiditate)

vulnerabilitatea potentiala

controalele existente.

Cu titlu exemplificativ, tabelul 3.1 releva diferite surse de amenintari umane cu actiunile generatoare:

|

Sursa amenintarii |

Actiunea amenintarilor |

|

Hackeri, crackeri |

Intruziuni īn sistem, atacuri de tip "hacking", acces neautorizat la sistem |

|

Criminalitate informatica |

Acte frauduloase, actiuni de tip spoofing, intruziuni ale sistemului. |

|

Terorism |

Penetrarea sistemului, interferarea sistemului īn mod distructiv. |

|

Spionaj industrial |

Penetrarea sistemului, acces neautorizat, captarea datelor dintr-o linie de comunicatie neprotejata. |

|

Atacuri ale angajatior |

Fraude si erori, coruperea datelor, introducerea unor date false, acces neautorizat la sistem, introducerea virusilor, caii troieni, etc. |

Tabelul 3.1 - Surse de amenintari umane la nivelul unui sistem informational

Etapa 3 - Identificarea vulnerabilitatilor. Scopul acestei etape este de a dezvolta o lista a vulnerabilitatilor sistemului (lipsuri sau slabiciuni) care pot fi exploatate de surse de amenintare potentiale. Īn acest context este necesara o analiza a vulnerabilitatilor - amenintarilor pereche exemplificata, īntr-o maniera limitata, īn cadrul tabelului 3.2.

|

Vulnerabilitate |

Sursa amenintarii |

Actiunea amenintarii |

|

Identificatorul (ID) angajatilor concediati nu este eliminat din sistem |

Salariati concediati |

Conectare la reateaua organizatiei si acceseaza datele acesteia. |

|

Firewall-ul companiei permite un acces la sistem prin serviciul Telnet |

Utilizatori neautorizati (hackeri, teroristi, angajati concediati) |

Utizarea serviciului Telnet, permite accesul la fisierele din sistem. |

|

Unul din partenerii societatii a identificat slabiciuni īn proiectarea securitatii sistemului, sistemul īn sine furnizāndu-i diferite metode de remediere a acestora (este si exeplul sistemului de operare Windows - Internet Explorer, care īn momentul detectarii unor slabiciuni īn proiectarea securitatii sistemului face disponibile pentru utilizatori "patch-uri" pentru remedierea slabiciunilor date). |

Utilizatori neautorizati |

Obtinerea accesului neautorizat la fisierele sensibile ale sistemului, bazat pe vulnerabilitati cunoscute. |

|

Centrul de prelucrare automata a datelor foloseste pentru stingerea incendiilor "īmprastietoare" de apa (īncastrate īn tavan) fapt ce poate afecta īn mod negativ echipamentele hardware. |

Foc, persoane neglijente |

Declansarea automata a stingatoarelor de incendii. |

Tabelul 3.2 - Exemple de amenintari - vulnerabilitati pereche

Etapa 4 - Analiza controalelor. Īn vederea minimizarii sau eliminarii riscurilor fiecare organizatie dispune implementarea unor metode de control tehnice sau nontehnice ce pot viza:

mecanisme de control al accesului,

mecanisme de identificare si autentificare,

metode de criptare a datelor

software de detectare a intruziunilor

politici de securitate

proceduri operationale si de personal.

Etapa 5 - Determinarea probabilitatii de realizare a amenintarilor Pentru determinarea unei rate de probabilitate generala, care indica probabilitatea ca o vulnerabilitate potentiala sa fie exercitata īn modelul de amenintari asociate, este necesar ca auditorul sa analizeze urmatorii factori:

capacitatea si motivatia sursei de amenintare

natura vulnerabilitatii

existenta si eficienta controalelor curente.

Acest element poate fi apreciat prin calificativele "Īnalt", "Mediu" si "Scazut", īn urmatoarele conditii:

"Īnalt" - sursa amenintarii este foarte motivata si suficient de capabila, iar controalele de prevenire a acestor vulnerabilitati sunt ineficiente.

"Mediu" - sursa amenintarii este foarte motivata si suficient de capabila, dar controalele existente pot īmpiedica declansarea vulnerabilitatii.

"Scazut" - sursa amenintarii este lipsita de motivatie, sau controalele exista pentru a preveni sau cel putin a īmpiedica semnificativ vulnerabilitatea de a se manifesta.

Etapa 6 - Analiza impactului. Impactul financiar este definit ca estimarea valorica a pierderilor entitatii ca urmare a exploatarii slabiciunilor sistemului de catre amenintari. Acest impact poate avea doua componente: un impact pe termen scurt si un impact pe termen lung.

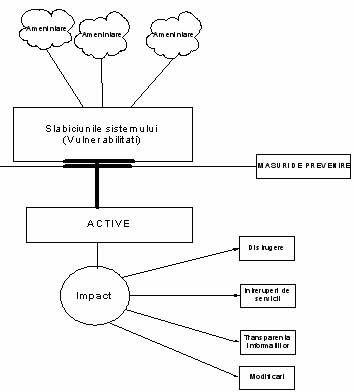

Īn esenta, impactul este specific fiecarei organizatii, depinde de activele acesteia, de tipul organizatiei, de masurile de prevenire existente, descrie efectul amenintarii si se poate manifesta ca o pierdere financiara directa, ca o consecinta asupra reputatiei entitatii sau ca o sanctiune temporara, cu o ulterioara consecinta financiara (figura 3.3).

Figura nr.3.3 Relatia dintre vulnerabilitati, amenintari, impact si masuri de prevenire

Impactul poate fi exprimat si el prin calificativele "Īnalt", "Mediu" si "Scazut".

Etapa 7 - Determinarea riscului.

Modelele de risc, fie ele cantitative sau calitative, reprezinta instrumente deosebit de utile auditorilor IT pentru identificarea diferitelor tipuri de risc, oferind īn acelasi timp informatii pentru a le determina si controla.

Literatura de specialitate abordeaza doua modele de analiza a valorii riscului: modelul cantitativ si modelul calitativ ; acestea pornesc de la premisa ca orice organizatie se poate astepta la aparitia unor pierderi cauzate de ineficienta unui sistem informatic, iar acest risc al pierderilor, rezulta din impactul pe care īl au amenintarile asupra resurselor organizatiei.

Determinarea riscului pentru fiecare pereche vulnerabilitate - amenintare particulara poate fi exprimat ca o functie ce depinde de:

probabilitatea de realizare a unei amenintari,

marimea impactului,

masurile de control existente pentru reducerea sau eliminarea riscului.

Īn acest sens poate fi dezvoltata o matrice a nivelului de risc (conform tabelului 3.3) - derivata din multiplicarea probabilitatii de realizare a amenintarii si impactul acesteia.Spre exemplu, daca :

probabilitatea asociata pentru fiecare nivel de realizare a amenintarii este :

Īnalt

2 - Mediu

3 - Scazut

- valoarea asociata pentru fiecare nivel de impact :

100 - Īnalt

50 - Mediu

10 - Scazut.

|

Probabilitatea amenintarii |

Impact |

||

|

Scazut (10) |

Mediu (50) |

Īnalt (100) |

|

|

Īnalt (1) |

Scazut (10) |

Mediu (50) |

Īnalt (100) |

|

Mediu (0.5) |

Scazut (5) |

Mediu (25) |

Mediu (50) |

|

Scazut (0.1) |

Scazut (1) |

Scazut (5) |

Scazut (10) |

Tabelul 3.3 - Matricea nivelului de risc

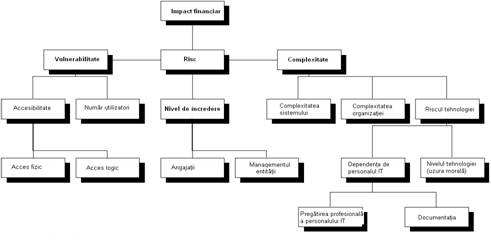

Specialistul Alan Oliphant propune un model calitativ de determinare a nivelului de risc, conform caruia sunt luati īn calcul 4 factori de baza īn aprecierea valorii riscului: impactul financiar, vulnerabilitatea, complexitatea si īncrederea (model reprezentat īn figura 3.2

Figura nr. 3.2 Evaluarea riscurilor

Īn acest caz, valoarea riscului va fi exprimata prin calificativele "Foarte Scazut , «Scazut, Mediu, Īnalt, Foarte Īnalt" si nu īn valori absolute ; formula de determinare a valorii riscului este urmatoarea :

VR= VF * [( Cv*Wv )+( Cc*Wc )+( Ct*Wt )

unde:

VR - valoarea de risc

VF - impactul financiar asupra organizatiei; acesta reprezinta un cost potential al organizatiei īn eventualitatea aparitiei unei erori, caderi de sistem, fraude sau alte evenimente negative. Valoarea materiala va fi data de valoarea financiara sau valoarea activelor. Impactul asupra organizatiei poate fi sporit prin intermediul unui multiplicator non financiar:

[(Cv*Wv)+(Cc*Wc)+(Ci*Wi)

Acest model de calcul poate fi privit ca un punct culminant al analizei factorilor de risc: vulnerabilitate, complexitate si īncredere.

Cv - vulnerabilitatea, se refera pe de o parte la modul īn care utilizatorii autorizati au acces īn sistem si pe de alta parte la accesibilitatea sistemului si a activelor organizatiei de catre utilizatori neautorizati. Accesibilitatea unui sistem informational se poate evalua īn functie de restrictiile fizice implementate īn cadrul organizatiei si de modalitatile de acces prin intermediul retelei de comunicatie.

Cc - complexitatea - are īn vedere riscul asociat tehnologiei informationale īn sine, numarul utilizatorilor din cadrul compartimentelor sau īn termeni mai generici complexitatea organizationala.

Ci - īncrederea, reflecta comportamentul uman din organizatie si vizeaza doua aspecte: integritatea personalului si gradul de implicare al managerilor.

Wv, Wc, Wi - reprezinta factori de greutate (importanta) care pot fi aplicati la discretia auditorului, īn functie de conditiile specifice. Initial, acesti factori pot fi stabiliti la o valoare de 0.33 īn vederea determinarii unui multiplicator mediu general al riscului ; aceasta valoare nu este fixa si atunci cānd se considera ca unul dintre elemente are un impact mai mare decāt celelalte, se pot folosi valori diferite.

Valoarea de risc calculata va fi transpusa īntr-un "tabel de traducere", indicāndu-se nivelul de risc; īn proiectarea acestui tabel, auditorii au īn vedere urmatoarele reguli: valoarea cea mai scazuta de risc = 0 si valoarea cea mai ridicata se apreciaza ca fiind valoarea totala (financiara) a organizatiei multiplicata cu 3.

Etapa 8. - Recomandari asupra unor controale adecvate.

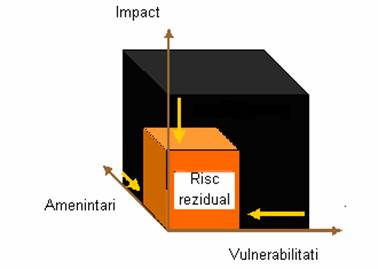

Scopul acestei etape se rezuma la recomandarile auditorului asupra controalelor necesare a fi implementate pentru reducerea nivelului de risc la un nivel acceptabil. Īn mod implicit, auditorul va determina nivelul riscului rezidual definit ca acel nivel de risc ce ramāne dupa analiza si evaluarea tuturor masurilor de combatere a riscurilor. Riscul rezidual ia forma unei concluzii la care s-a ajuns īn urma unui proces de analiza a lui si trebuie sa contina:

semnalarea punctelor slabe, nevralgice ale sistemului asociate cu amenintarile corespunzatoare si probabilitatea lor de a avea loc;

toate masurile (recomandarile) ce se impun a fi aplicate daca riscul rezidual nu se īncadreaza la un nivel acceptabil.

Figura nr.3.5 Reprezentarea riscului rezidual[4]

Etapa 9. - Documentarea rezultatelor este ultima etapa a acestui proces ce se materializeaza sub forma unui raport scris ce va include identificarea vulnerabilitatilor, amenintarilor sursa, evaluarea riscurilor si recomandarile de controale adecvate.

prelucrare dupa sursa: Gary Stoneburner, Alice Goguen, Alexis Feringa - Ghid de management al riscului pentru sistemele IT, www.cio.gov/publications

Modelul prezentat este descris īn articolul "Modeling information risk elements" ("www.theiia.org/itaudit")

Prelucrare dupa sursa: www.security-risk-analysis.com - COBRA Risk Consult

|