Securitate Wireless

3.1 Fundamentele securitatii

3.1.1 Definirea securitatii

Scopul primar al securitatii este acela de a īmpiedica intrusii sa aiba acces la resursele unei retele; acest lucru īnseamna sa construim pereti de protectie puternici si sa lasam doar portite mici si foarte bine pazite, pentru a garanta accesul autorizat pentru un anumit grup de persoane. Aceasta strategie se poate aplica mult mai bine pentru retelele cu fir decāt pentru retelele fara fir.

Securitatea īnseamna de obicei ca utilizatorii sa nu poata executa decāt task-urile pe care sunt autorizati sa le execute si sa obtina informatiile pe care sunt autorizati sa le aiba. Utilizatorii nu trebuie sa poata deteriora datele, aplicatiile sau sistemul de operare. Cuvāntul securitate implica protectia īmpotriva atacurilor rau-voitoare; de asemenea implica controlul efectelor pe care le au erorile si defectiunile echipamentelor. Orice poate proteja īmpotriva unui atac wireless probabil va preveni si alte tipuri de probleme de asemenea.

3.1.2 Amenintari la adresa WLAN-urilor

Pentru securitatea wireless, sunt 4 mari clase de amenintari:

amenintari nestructurate

amenintari structurate

amenintari externe

amenintari interne

Cele nestructurate constau īn atacurile unor indivizi mai putin experimentati care folosesc instrumente de "hacking", scripturi shell sau programe de spart parole destul de usor de gasit si de folosit.

Atacurile structurate vin din partea unor hackeri mult mai motivati si mai pregatiti din punct de vedere tehnic. Acesti oameni cunosc vulnerabilitatile sistemului wireless, pot īntelege si dezvolta coduri sursa, scripturi si programe.

Amenintarile externe sunt reprezentate de indivizi din afara unei companii; ei nu au acces autorizat la reteaua wireless; accesul la retea este cāstigat din afara cladirii, din parcari, cladiri apropiate. Pentru prevenirea acestor tipuri de atacuri oamenii investesc cel mai mult.

Amenintarile interne au loc atunci cānd cineva are acces la resursele retelei cu un cont pe server sau acces la mediul fizic. Sunt responsabile pentru 60-80 % din atacurile raportate.

3.1.3 Vulnerabilitati ale retelei

Retelele fara fir sunt vulnerabile la atacuri deoarece este dificil de prevenit accesul fizic la aceste retele. Singurul avantaj este acela ca atacatorul trebuie sa se afle īn imediata apropiere a acestor retele, micsorīndu-se astfel lista de suspecti. Cu toate acestea, cu niste antene d 414f51e estul de ieftine, un atacator poate receptiona si trimite semnale de la cītiva km. pentru a putea mentine securitatea unei retele fara fir, un administrator trebuie sa cunoasca bresele din securitate si tipurile de atacuri care ar putea profita de aceste brese.

Retelele fara fir reprezinta subiectul atāt al atacurilor pasive, cāt si al atacurilor active. Un atac pasiv este acel atac īn care atacatorul doar captureaza semnale, īn timp ce in cazul unui atac activ se si transmit semnale. Atacurile pasive sunt usor de realizat cu antene wireless si nu pot fi detectate. Orice mecanism bun de securitate trebuie sa plece de la ideea ca un atacator poate urmari tot traficul.

Atacatorii au mai multe motive pentru a lua īn vizor o retea fara fir; de exemplu, pot dori sa acceseze resursele unei retele, cum ar fi date confidentiale; multe organizatii se concentreaza asupra securizarii perimetrului īn care actioneaza reteaua, si ea ramāne total vulnerabila daca se patrunde īn acest perimetru; daca nu sunt folosite metode de securitate eficiente, o retea locala fara fir este foarte usor de atacat.

Alti atacatori pur si simplu vor sa foloseasca mediul de acces; este ca si cum un user nu vrea sa plateasca pentru accesul la retea, sau poate fi un utilizator care face spam, si care nu vrea sa fie detectat, sau poate fi un programator care vrea sa lanseze de acolo ultimul tip de virus.

Īn final, poate fi un atacator care vrea sa distruga o retea fara fir, ori cu scop pur vandalistic, din razbunare, sau pentru a face rau unui concurent īn orice fel. Uneori aceste atacuri pot fi combinate; de exemplu, un atacator poate executa un atac DoS (Denial of Service) - refuzul serviciului - asupra unei infrastructuri wireless si sa redirectioneze clientii catre un AP controlat de atacator.

Atacatorii urmeaza o procedura cānd doresc sa atace o retea. De obicei exista o faza de recunoastere, urmata de atacul propriu-zis. Īn faza de recunoastere, atacatorul descopera prezenta retelei si īncearca sa exploreze tintele potentiale.

3.2 Metode de atac

Metodele de atac asupra retelelor fara fir pot fi īmpartite īn 3 categorii:

recunoasterea

accesul

DoS (Denial of Service) - refuzul serviciului

3.2.1 Recunoasterea.

Recunoasterea reprezinta descoperirea neautorizata si maparea sistemelor, serviciilor, vulnerabilitatilor. Mai este cunoscuta si ca o "colectare de informatii", precedānd un atac de acces sau un atac DoS.

Utilitarele care sunt folosite pentru a scana retelele fara fir pot fi active sau pasive. Cele pasive, cum ar fi Kismet, nu transmit nimic cāt timp detecteaza retelele. Cele active, cum ar fi NetStumbler, transmit cereri pentru informatii aditionale despre reteaua wireless, odata ce aceasta este descoperita. Sistemul de operare Windows XP face operatia de scanare activa; va īncerca īn mod automat sa se conecteze la o retea WLAN descoperita. Unele persoane care folosesc utilitare WLAN sunt interesate de colectarea de informatii despre securitatea wireless; altele sunt interesate īn gasirea WLAN-urilor care ofera acces internet, etc.

3.2.2 Accesul la sistem

Acesul la sistem, īn acest context, reprezinta abilitatea unui intrus neautorizat de a cāstiga accesul asupra unui dispozitiv pentru care intrusul nu are un cont sau o parola. Acest lucru implica de obicei rularea unui script sau program care exploateaza o vulnerabilitate cunoscuta a sistemului sau aplicatiei care urmeaza a fi atacata. Iata cāteva exemple: exploatarea unor parole slab criptate sau a unor parole inexistente, exploatarea unor servicii cum ar fi: HTTP, FTP, CDP, SNMP, Telnet.

Cea mai usoara metoda de a cāstiga acesul este cea sociala; pentru aceasta metoda nu e nevoie de prea multe cunostinte tehnice. Daca intrusul poate obtine informatii referitoare la servere si parole de la un membru al unei organizatii, atunci atacul este realizat foarte facil.

Atacul folosind un AP intrus.

Majoritatea clientilor se vor asocia cu AP-ul care are cel mai puternic semnal. Daca un AP neautorizat, de obicei un AP intrus, are cel mai puternic semnal, clientii se vor asocia cu el. AP-ul intrus va avea astfel acces la traficul īn retea de la toti clientii asociati; un astfel de AP poate fi folosit pentru atacuri īmpotriva traficului criptat precum SSL si SSH; AP-ul poate folosi si spoofing ARP si IP pentru a pacali clientii sa trimita parole si alte informatii secrete.

3.2.3 Denial of Service

DoS se realizeaza atunci cānd un atacator corupe reteaua wireless, sistemele sau serviciile, cu scopul de a nu mai permite accesul la servicii utilizatorilor autorizati; atacurile de tip DoS pot īmbraca mai multe forme. Īn cele mai multe din cazuri, un atac de acest tip presupune rularea unui script sau a unui program specializat; deoarece are un potential mare de distrugere, atacurile de tip DoS sunt cele mai temute, deoarece sunt si foarte greu de prevenit.

Multe atacuri DoS īmpotriva retelelor wireless au fost teoretizate. Un utilitar, numit WLAN Jack, trimite pachete false de dis-asociere, care deconeteaza clientii de la AP; cāt timp acest utilitar ruleaza, clientii nu pot folosi WLAN-ul; de fapt, orice dispozitiv care opereaza īn fecventa de 2,4 Ghz sau 5 Ghz poate fi folosit pentru un atac DoS.

3.2.3.1 Detectarea unui atac de tip DoS

Monitorizarea retelei wireless pentru atacuri de tip DoS ar trebui sa faca parte din politica de securitate; se pot cauta scaderi ale semnalului, AP-uri neautorizate, adrese MAC necunoscute.

Acest tip de atac poate fi foarte distructiv; daca unele companii īsi pot permite sa treaca cu vederea aceste atacuri deoarece nu pun īn pericol date confidentiale, pentru altele aceste atacuri pot īnsemna pierderi de milioane de dolari/euro, cum ar fi cazul magazinelor virtuale.

La nivelul Internetului, aest atac poate fi devastator, īnsa la nivelul unei retele wireless, nu este chiar atāt de tragic; cea mai mare pierdere suferita ar putea fi lipsa activitatii. Existenta unei retele LAN pe cablu poate reduce riscurile unui astfel de atac, īnsa cum majoritatea companiilor se īndrepta spre wireless, este putin probabil dezvoltarea unei astfel de configuratii pe viitor.

Īn retelele pe fir, pentru un astfel de atac e nevoie de accesul fizic la retea, ceea ce nu e atāt de usor; din acest motiv, retelele wireless sunt mai supuse unor astfel de riscuri.

Exista mai multe metode pentru a efectua un astfel de atac; prima metoda este cea traditionala: odata conectati la retea, se va īncerca blocarea serverelor principale: DNS, WEB, poate un router. A doua metoda nici nu necesita un o placa de retea wireless, e suficient sa cunosti cum functioneaza aceasta tehnologie; un atacator folosind un dispozitiv cunoscut ca provocator de interferente poate cauza nefunctionalitatea retelei. O a treia metoda este de a reusi sa plasezi īn retea un AP similar ca si configuratie cu cel initial, dar sa nu fie conectat la reteaua principala; daca va avea semnalul cel mai puternic, atunci clientii se vor conecta la el.

O metoda pentru evitarea unei astfel de situatii este īnregistrarea adreselor MAC a diferitelor AP-uri din retea si monitorizarea apoi a retelei pentru AP-uri ce au o adresa MAC necunoscuta.

3.3 Prima generatie īn securitatea wireless

Securitatea nu reprezenta una din preocupari pentru WLAN-urile timpurii; echipamentele folosite erau proprietare, scumpe, si greu de gasit. Multe WLAN-uri foloseau SSID (Service Set Identifier) ca forma primara de securitate. Unele retele controlau accesul prin introducerea adreselor MAC ale fiecarui client īn AP. Nici o optiune nu prezenta siguranta, deoarece un atac putea descoperi atāt adrese MAC valabile, cāt si SSID-ul.

3.3.1 SSID

SSID-ul este de fapt un string ASCII (American Standard Code for Information Interchange) de maxim 32 caractere, care poate fi introdus atāt īn clienti cāt si īn AP-uri. Majoritatea AP-urilor au optiuni ca "SSID broadcast" si "Allow any SSID". De obicei aceste optiuni sunt active default pentru a usura configurarea initiala a unui WLAN. Optiunea "Allow any SSID" permite AP-ului sa dea acces unui client care nu are setat cāmpul SSID. Daca este activata optiunea "SSID Broadcast", se trimit pachete care anunta SSID-ul. Chiar daca aceste 2 optiuni vor fi dezactivate, reteaua nu va deveni mai sigura, deoarece un "sniffer" poate captura cu usurinta SSID-uri valide din trafic. Din acest motiv, SSID-ul nu ar trebui sa fie considerat un element de securitate.

Autentificarea pe baza adreselor MAC nu este specificata īn standardul 802.11. Cu toate acestea, multi producatori au implementat īn produsele lor acest tip de autentificare; pur si simplu se cere unui AP sa detina o lista de adrese MAC valabile; o alta metoda este aceea de a stoca o baza de date cu aceste adrese pe un server centralizat.

Aceasta metoda de autentificare nu este nici ea un mecanism real de securitate, deoarece adresele MAC nu sut criptate īn momentul transmiterii; tot ce trebuie sa faca un atacator este sa captureze a adresa MAC valida pentru a accesa reteaua.

3.3.2 WEP (Wired Equivalent Privacy)

Standardul IEEE 802.11 include WEP pentru a autoriza utilizatorii; el specifica o cheie de 40 de biti, pentru a putea fi folosit si exportat īn toata lumea. Multi producatori au extins cheia la 128 biti sau chiar mai mult; cānd se folosesste WEP, atāt clientii cāt si AP-ul trebuie sā aiba o cheie comuna; WEP se bazeaza pe un algoritm de criptare cunoscut, RC4 (Rivest Cipher 4)

Standardul 802.11 implementeaza 2 metode pentru a defini cheile WEP ce vor fi folosite īntr-un WLAN. Īn prima metoda, un set de pāna la 4 chei default sunt īmpartite īntre toate statiile, incluzānd aici clientii si AP-ul, dintr-un subsistem wireless. Problema cu cheile default este ca pot fi compromise, cu cāt sunt distribuite la scara mai larga.

Prin cea de-a doua metoda, fiecare client are o relatie de mapare a cheilor cu o alta statie. Este o forma mai sigura, deoarece mai putine statii detin cheile; cu toate acestea, aceasta actiune de a distribui chei de tip unicast devine mai dificila cānd numarul statiilor este foarte mare.

3.3.3 Autentifiare si asociere

Autentificarea deschisa si autentificarea cu cheie publica reprezinta 2 metode definite de standardul 802.11 cu privire la clientii care se conecteaza la un AP; procesul de asociere poate fi īmpartit īn 3 elemente: proba, autentificarea si asocierea propriu-zisa.

3.3.3.1 Autentificarea deschisa

Aceasta metoda realizeaza īntregul proces de autentificare īn text clar; nu se face īn nici un fel verificarea userului sau a masinii; se folosesste o cheie WEP; un client se poate asocia cu un AP folosind o cheie WEP incorecta sau chiar fara nici o cheie; un client care foloseste o cheie WEP incorecta nu va putea sa transmita sau sa receptioneze date, deoarece traficul este criptat; de retinut ca headerul nu este criptat, ci doar datele.

3.3.3.2 Autentificarea cu cheie publica

Aceasta metoda seamana cu autentificarea deschisa, cu deosebirea ca foloseste criptarea WEP la toti pasii. Daca se folosesc cheile publice, atunci clientii si AP-ul trebuie sa foloseasca aceeasi cheie; AP-ul trimite un text de verifiare clientului; daca acesta are o cheie gresita sau nu are nici o cheie, autentificarea se va opri īn aceasta faza; clientul nu se va asocia cu AP-ul.

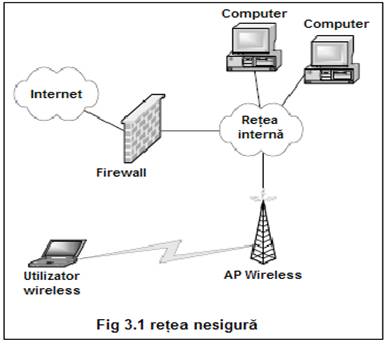

3.4 Implementarea unei retele wireless nesigure

Implementarea unei astfel de retele este foarte usor de realizat. Testele efectuate arata ca īn unele retele metropolitane mai putin de 35% din WLAN-uri folosesc WEP. Īn continuare voi arata cāt de usor se face instalarea unui WLAN care nu tine cont de securitate; cea mai simpla metoda de a instala un AP este de a-l scoate din ambalaj, īl alimentam, dupa care īl plasam īn interiorul retelei. Nu se va vedea o mare diferenta, conectivitatea este realizata, utilizatorii sunt multumiti; cu toate acestea, fiind realizata si conexiunea, reteaua poate fi acum accesata si de publicul larg.

Multe AP-uri se livreaza configurate cu foarte putine mecanisme de securitate activate. Daca un AP are ESSID-ul (Extended Service Set Identifier) si numele standard, aceste doua date sunt foarte usor de gasit de un eventual atacator. Producatorii īncearca sa faca instalarea acestor echipamente cāt mai facila, asa ca majoritatea AP-urilor fac broadcast si permite oricarui client cu orice ESSID sa se conecteze. De asemenea, pe majoritatea AP-urilor, WEP nu este configurat default; securitatea vine si ea cu un pret, este mult mai simplu doar sa conectam un AP la o retea existenta, fara a-l mai asigura cu un firewall; de aici īncolo, mai sunt foarte putine lucruri de configurat, deoarece DHCP va aloca adrese IP pentru potentiali utilizatori.

Iata un exemplu concret: angajatii unei firme au considerat ca deconectarea laptopurilor de la retea, si apoi reconectarea lor, īn cazul unei sedinte, reprezinta un incovenient. Au decis sa stocheze informatiile necesare la calculatorul de birou si sa implementeze o retea wireless pentru cazul īn care vor participa la sedinte, prezentari, etc. dupa achizitionarea echipamentelor (AP-uri, placi de retea), avānd ceva cunostinte īn domeniu, au schimbat, pentru sporirea sigurantei, SSID-ul si numele AP-ului. Nu s-a folosit WEP, pentru ca nu au dorit sa ajute pe toata lumea sa īsi configureze clientul software. Acest lucru s-ar putea sa īi coste destul de mult, īn ceea ce priveste securitatea retelei.

3.5 Implementarea unei retele ultra-sigure

Bazāndu-ne pe varietatea de masuri de securitate existente, voi īncerca sa īncorporez cāteva dintre ele īntr-o instalare a unei retele wireless tipice, de la faza de informare asupra locului unde va avea loc instalarea, alegerea producatorilor, pāna la a rula programe de monitorizare si detectie. De asemenea, voi īncera mai departe sa īncorporez o retea virtuala privata (VPN), cu protocoale de securitate testate precum IPSec.

Folosind ca si contraexemplu reteaua nesigura descrisa mai sus, voi descrie cāteva aspecte care trebuie urmarite īn cazul implementarii unei retele wireless sigure:

locatia si acesul fizic

configurarea AP-ului

designul retelei sigure

politica de securitate

3.5.1 Locatia si accesul fizic

Plasamentul unui AP este critic pentru securitatea unei retele wireless. Doua lucruri care trebuie luate īn seama sunt accesibilitatea si puterea semnalului; AP-ul ar trebui plasat īntr-o locatie greu acesibila unui atacator, pentru ca acesta sa nu īl poata modifica cu propriile setari. Pāna si cel mai sigur AP poate fi compromis daca cineva reuseste sa se conecteze cu ajutorul unui laptop, prin intermediul unui port USB, si sa poata schimba configuratia si cheile WEP. De asemenea trebuie sa ne asiguram ca AP-ul nu va putea fi reconfigurat nici prin adaptorul sau wireless.

Celalalt aspect care trebuie discutat este puterea semnalului. Semnalele folosite de retelele wireless sunt semnale radio, care pot trece prin pereti si ferestre, si de obicei ofera o raza mai mare de acoperire decāt cea furnizata de producatori. Ideal ar fi sa facem o analiza a locatiei si sa instalam AP-ul īntr-o pozitie de unde sa acopere doar clientii avizati. Semnalul trebuie sa fie puternic īn limitele zonei de acoperire aceptate si foarte slab, sau cāt mai slab, īn afara ei.

3.5.2 Configurarea AP-ului

Urmatorul aspect de are trebuie tinut cont īn implementarea unei retele sigure este configurarea propriu-zisa a AP-ului. Fiecare producator foloseste o interfata de configurare diferita, īnsa conceptele de baza ramān aceleasi. Īnainte de a introduce dispozitivul īn retea, este crucial sa fie schimbate setarile default. Īn exemplul anterior au fost schimbate cāteva setari, īnsa reteaua a ramas nesigura; au fost schimbate ESSID-ul si numele AP-ului, īnsa acestea se pot afla foarte usor cu ajutorul unui utilitar de tip sniffer.

O alta optiune care ar trebui sa fie activata este aceea de a forta clientii sa se conecteze doar folosind anumite ESSID-uri specificate īn configuratie; fortānd utilizarea acestor ESSID-uri specificate, se mai face īnca un pas pentru a ne asigura ca reteaua este accesata doar de utilizatori autorizati.

Cheile WEP de 128 biti ar trebui de asemenea sa fie activate; desi un atacator le poate sparge īn cāteva ore, reprezinta un pas important īn evolutia catre o retea securizata; recomandabil este ca aceste chei sa fie schimbate periodic, īn cazul īn care au fost deja compromise, sa fie mai dificil pentru cineva care īncearca sa le descopere si sa le foloseasca.

Un alt serviciu disponibil pe majoritatea AP-urilor este DHCP (Dynamic Host Configuration Protocol), care asigneaza adrese IP clientilor dintr-o retea. Dupa ce primeste o cerere de tip broadcast, serverul DHCP asigneaza adrese IP, se configureaza rutarea si DNS-ul (Domain Name System). Daca nu este configurat cu atentie, serverul DHCP va asigna adrese IP oricarui client disponibil; de aceea este recomandabil ca acest serviciu sa fie oprit, si fiecare client sa fie configurat manual; īn acest fel este mult mai usor sa urmarim atacuri, deoarece fiecare utilizator este asociat cu o adresa IP.

Unele AP-uri si routere pot filtra pachetele luānd decizii pe baza adresei MAC (Media Acces Control); acest lucru īnseamna ca se vor putea conecta la retea doar clientii care apar īntr-o lista de adrese MAC specificata de administratorul de retea.

3.5.3 Designul retelei sigure

Este important de stiut ca nu doar reteaua wireless ar trebui securizata. Īntreaga retea este supusa riscului atunci cānd este activ un AP wireless. Un AP nesecurizat sau insuficient securizat poate compromite īntreaga retea; orice AP ar trebui tratat ca un dispozitiv nesecurizat, si plasat ca atare, īntr-un segment propriu.

Pentru designul unei retele super-sigure, AP-ul va fi separat de restul retelei de un firewall configurat cu reguli stricte; asadar, clientii wireless se vor conecta la o subretea separata de restul retelei, si un atacator nu va avea acces la datele companiei, chiar daca reuseste sa gaseasca reteaua si sa sparga cheile WEP.

Conectivitatea catre reteaua interna va fi asigurata folosindu-se o retea virtuala privata; folosirea unei asemenea conexiuni ofera 2 avantaje: īn primul rānd toti userii vor fi autentificati; odata autentificati, vor face parte din reteaua interna a companiei. Al doilea avantaj este confidentialitatea unui VPN. Majoritatea conexiunilor de tip VPN folosesc IPSec, cu sisteme de criptare puternice.

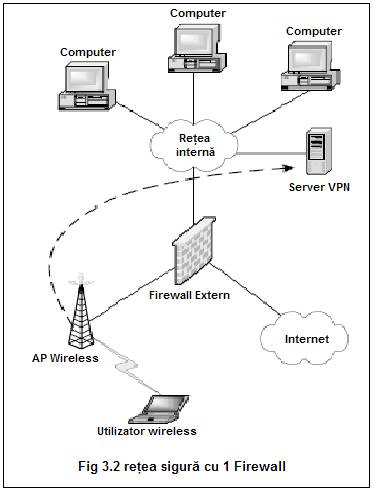

Sunt mai multe metode de a implementa o astfel de conexiune: cu un singur firewall sau cu dublu firewall.

Īn prima varianta reteaua interna este separata de internet printr-un singur firewall. Resursele internet cum ar fi Web sau serverele de mail se vor afla īn reteaua interna, ca si serverul VPN. Aceasta implementare nu este si cea mai sigura, deoarece orice compromitere a serverului VPN va afecta īntreaga retea interna.

Pentru a putea realiza un tunel VPN, mai trebuie instalata o placa de retea pe firewall, la care va fi conectat AP-ul wireless. O singura politica va fi necesara pe firewall, aceea de a permite numai traficul de la reteaua wireless la serverul VPN. Orice alt pachet venit de la reteaua wireless va fi refuzat.

Solutia implementata cu un singur firewall respecta anumite cerinte cu privire la autentificare si criptare, īnsa nu reprezinta solutia ideala deoarece toata securitatea retelei interne se bazeaza doar pe serverul VPN.

Daca un atacator reuseste sa compromita aceasta masina, atunci ar avea acces direct la oricare dispozitiv din retea.

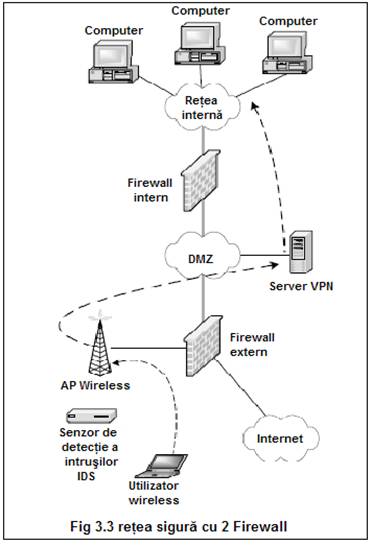

Pentru a mari securitatea acestei retele, vom plasa serverul VPN īntr-o zona numita DMZ (Demilitarized Zone); aceasta zona este de fapt o retea adaugata īntre reteaua care trebuie protejata si reteaua externa, pentru un plus de securitate.

Īn figura 3.3 este prezentata implementarea

retelei folosind 2 firewall, unul protejānd reteaua interna, iar

celalalt īndreptat īnspre internet. Īntre ele se afla DMZ, unde se va

afla si serverul VPN.

Īn figura 3.3 este prezentata implementarea

retelei folosind 2 firewall, unul protejānd reteaua interna, iar

celalalt īndreptat īnspre internet. Īntre ele se afla DMZ, unde se va

afla si serverul VPN.

De asemenea, ar trebui sa mai fie adaugate echipamente pentru detectarea intrusilor (Intrusion Detection System) - IDS. La urma urmei, nu ar fi rau sa stim īn fiecare clipa ce se petrece īn retea. IDS-ul ar trebui amplasat īn aceeasi retea īn care se afla si AP-ul.

3.5.4 Politica de securitate

Avānd reteaua configurata, o putem deschide acum pentru utilizare. Īnainte de a face acest lucru īnsa trebuie verificata politica de securitate a companiei; de exemplu ar trebui sa se interzica plasarea AP-urilor īn reteaua interna a unei companii; trebuie sa se explice utilizatorilor riscul la care este supusa compania daca nu se respecta aceasta politica de securitate.

Un alt factor demn de luat īn considerare este updatarea si schimbarea cheilor WEP; acestea se pot configura manual pe fiecare statie sau trimise criptat.

Daca se respecta o politica de securitate bine formulata nu īnseamna ca reteaua este impenetrabila, dar īnseamna ca ne-am luat unele masuri suplimentare de protectie.

3.6 Alcatuirea unei liste de prioritati pentru o retea wireless

3.6.1 Nivel minim de securitate

Obiectivul acestui tip de retea este sa confere un nivel minim de securitate pentru reteaua de acasa sau pentru o firma mai mica.

Determinarea cerintelor: numarul aproximativ de utilizatori, mediul īn care va functiona reteaua, largimea de banda necesara; de asemenea trebuie definite norme de securitate minime.

Maparea locatiei; trebuie descoperit cel mai potrivit loc pentru amplasarea AP-ului.

Alegerea tipului de AP; ar trebui sa suporte criptare pe 128 biti.

Activarea cheilor WEP, schimbarea SSID-ului, reconfigurarea AP-ului.

Schimbarea cheilor WEP pe statiile clientilor.

Testarea vulnerabilitatilor; descoperirea potentialilor atacatori.

Se da īn folosinta reteaua; de retinut ca un atacator o poate compromite īn scurt timp cu unelte uzuale.

3.6.2 Securitate moderata

O astfel de retea este o buna alegere pentru o companie ceva mai mare care doreste o retea wireless controlabila; se presupune ca este suficienta criptarea de 128 biti din cheile WEP; aceasta solutie nu este īnsa recomandata daca se transfera date cruciale.

Determinarea cerintelor: numarul aproximativ de utilizatori, mediul īn care va functiona reteaua, largimea de banda necesara; de asemenea trebuie definite norme de securitate minime.

Maparea locatiei; trebuie descoperit cel mai potrivit loc pentru amplasarea AP-ului; a se evita am plasarea lui īn apropierea ferestrelor sia geamurilor.

Alegerea AP-ului; ar trebui sa suporte filtrarea pe baza adreselor MAC.

Activarea cheilor WEP, schimbarea SSID-ului, reconfigurarea AP-ului.

Schimbarea cheilor WEP pe statiile clientilor si gasirea unei metode sigure pentru redistribuire.

Testarea vulnerabilitatilor; descoperirea potentialilor atacatori.

Se da īn folosinta reteaua; este ceva mai sigura decāt prima varianta, īnsa nu este de nepatruns.

3.6.3 Securitate optima

Obiectivul este de a oferi o protectie maxima pentru reteaua wireless; aceasta configuratie se preteaza companiilor mari, care au nevoie de siguranta ca datele transmise nu vor fi compromise.

Determinarea cerintelor: numarul aproximativ de utilizatori, mediul īn care va functiona reteaua, largimea de banda necesara; de asemenea trebuie definite norme de securitate minime.

Maparea locatiei; trebuie descoperit cel mai potrivit loc pentru amplasarea AP-ului; a se evita am plasarea lui īn apropierea ferestrelor sia geamurilor; ar trebui sa se cunoasca cu exactitate puterea semnalului, deci pāna unde ajunge, de la ce distanta poate fi capturat.

Alegerea AP-ului; trebuie sa fie cel mai bun de pe piata; este critic sa aiba criptare WEP pe 128 biti, eventual sa suporte si filtrarea MAC, desi acest lucru se poate transforma īntr-un incovenient īn cazul unei baze de date cu useri mare.

Reconfigurarea tuturor setarilor: folosirea unui nou SSID, unei noi parole, dezactivarea serviciului SSID broadcast, activarea WEP; activarea filtrarii pe baza adreselor MAC si filtrarea pe protocol.

Construirea retelei; AP-ul trebuie plasat īn spatele propriului firewall.

Instalarea si configurarea serverului VPN; ar trebui sa fie amplasat īn reteaua DMZ.

Instalarea cheilor WEP pe clienti, gasirea unei metode sigure pentru distribuirea lor.

Testarea vulnerabilitatilor; descoperirea potentialilor atacatori.

Angajarea eventual a unor hackeri profesionisti pentru a testa reteaua.

Se da reteaua īn folosinta; este dificil de compromis, īnsa nu imposibil.

|